-

Microsoft Azure - Azure AD, 구독, 테넌트, 계정 생성, 역할 기반 액세스 제어(RBAC), 가상 네트워크, 가상 머신 생성 - Azure AD, Subscribe, Tenant, Create Account, RBAC, Virtual Network, MachineCloud/MS Azure 2022. 7. 8. 17:35

Microsoft Azure Azure AD와 구독

p.122 ~

기본 디렉터리 확인

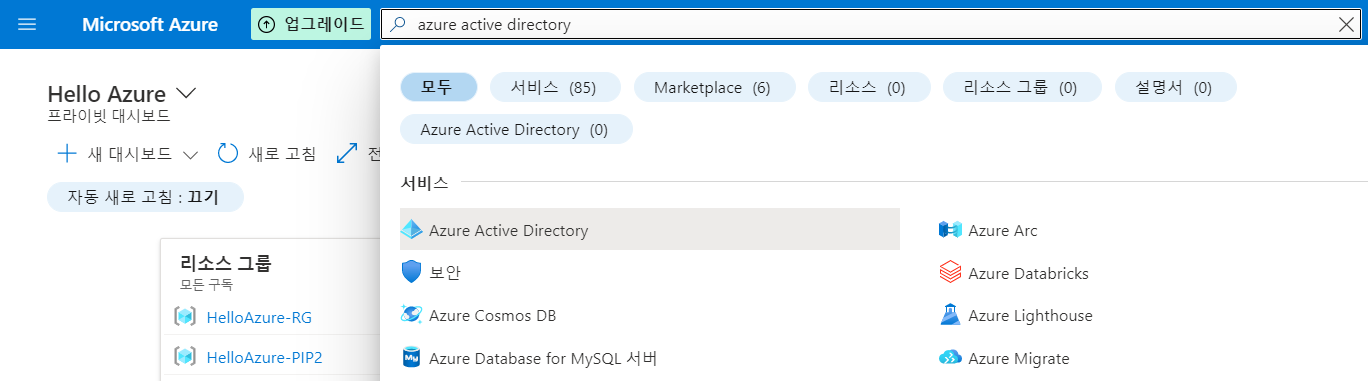

검색창에 Azure Active Directory를 검색합니다.

테넌트 ID, 주 도메인 등을 확인합니다. Azure AD 테넌트 만들기

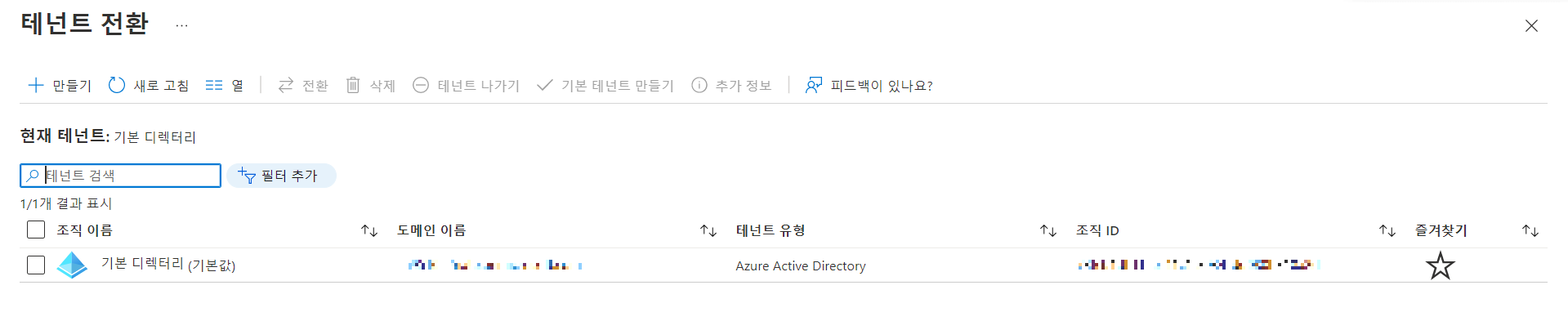

상단에 테넌트 관리를 눌러서 테넌트 전환으로 들어갑니다. 그리고 만들기를 눌러줍니다.

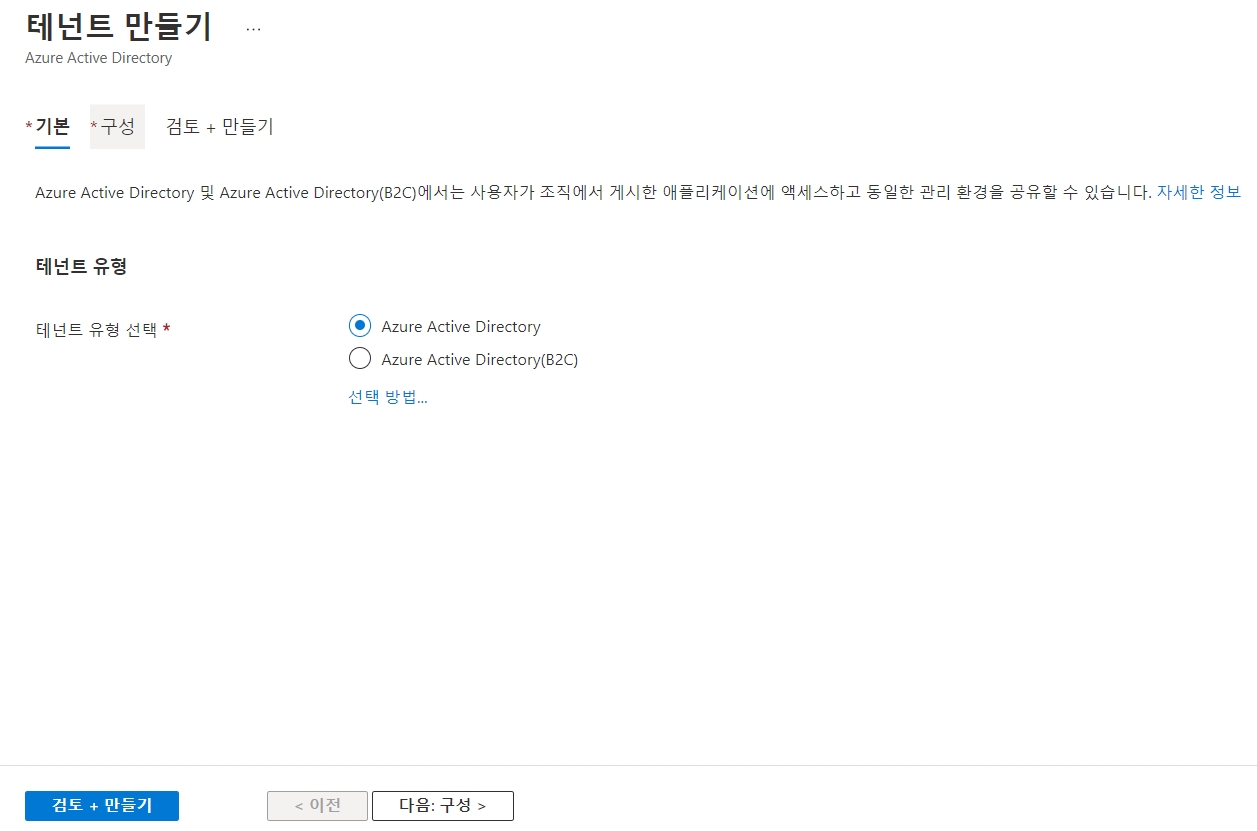

Azure Active Directory를 선택하고 다음:구성>을 눌러줍니다.

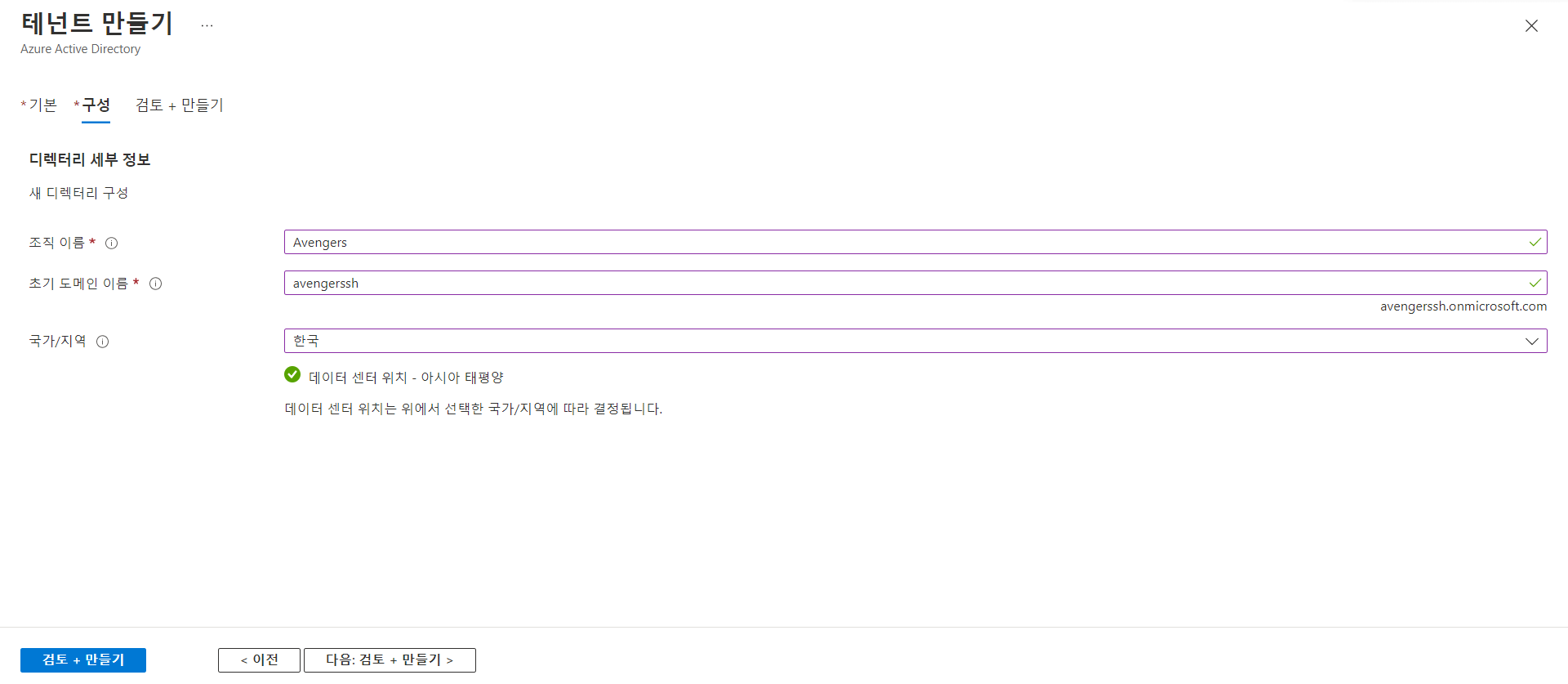

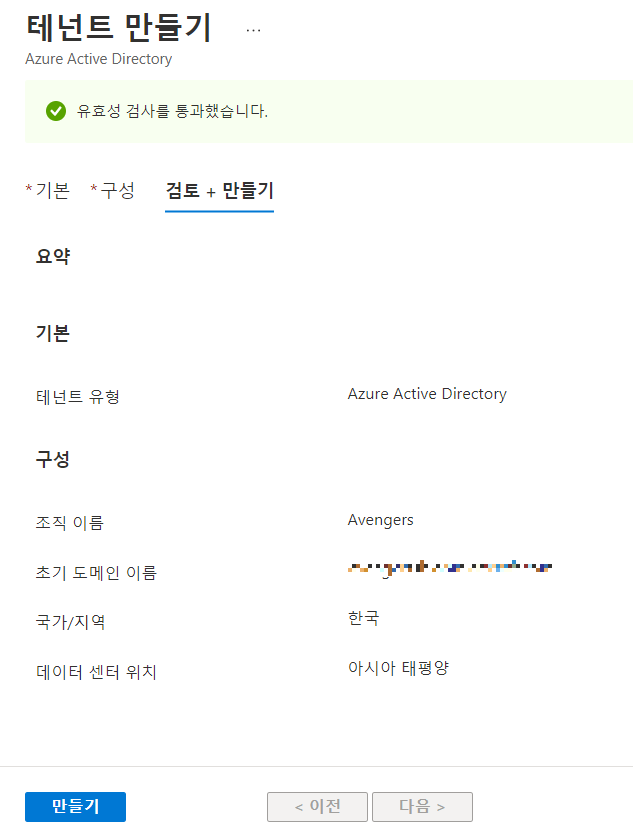

조직 이름, 초기 도메인 이름, 국가/지역을 설정하고 만들기를 눌러줍니다.

유효성 검사에 통과했습니다.

테넌트 생성 완료

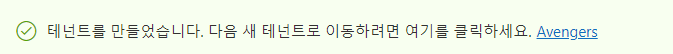

확인

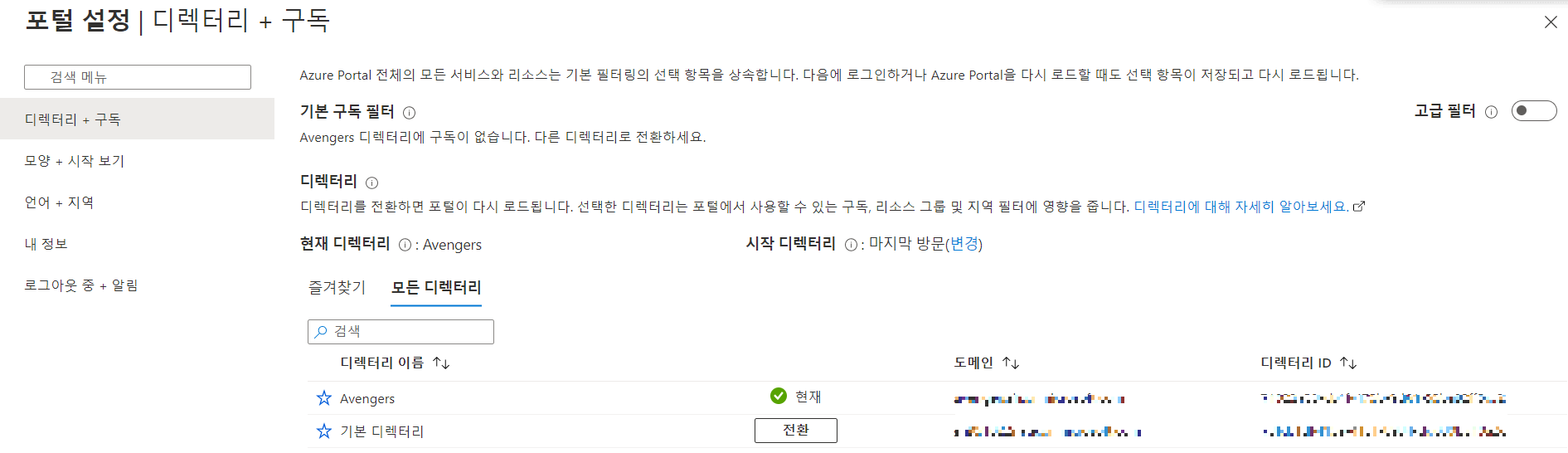

새로운 테넌트의 디렉터리를 확인합니다. 그리고 상단의 전환 버튼을 눌러줍니다. (원래 기본 디렉터리가 기본 값이었는데 사진은 새로 생성한 디렉터리가 기본 값으로..)

전환된 것을 확인해줍니다.

원래 있던 무료 구독을 새로 생성한 디렉터리로 변경합니다.

새로 생성한 디렉터리로 구독이 변경된 것을 확인할 수 있습니다.

사용자와 그룹

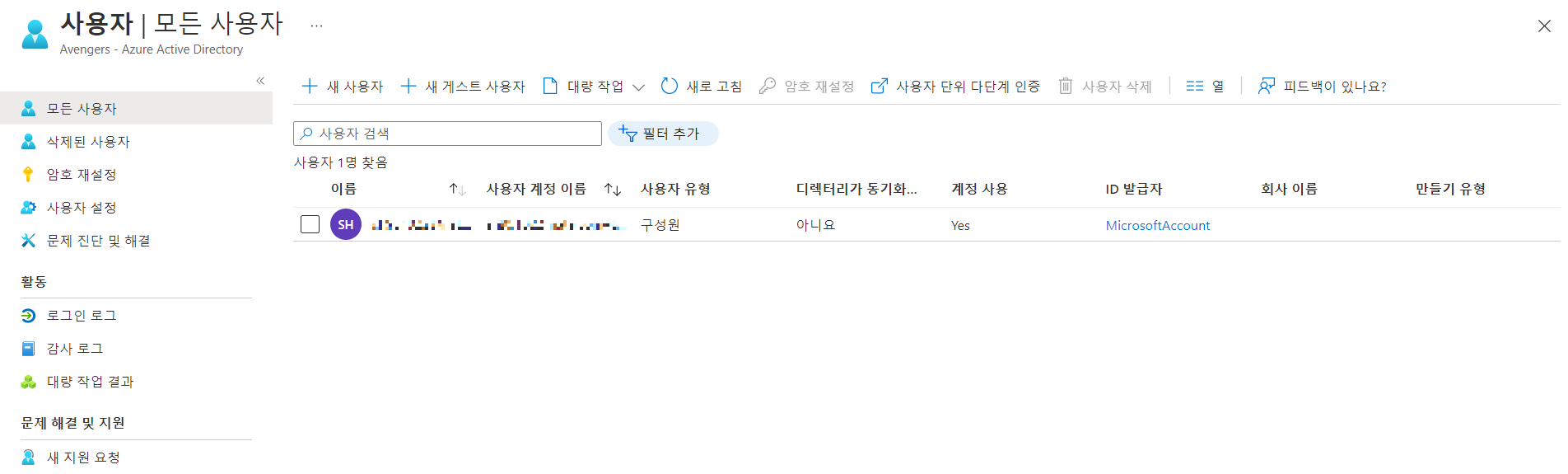

사용자 서비스 메뉴로 들어갑니다.

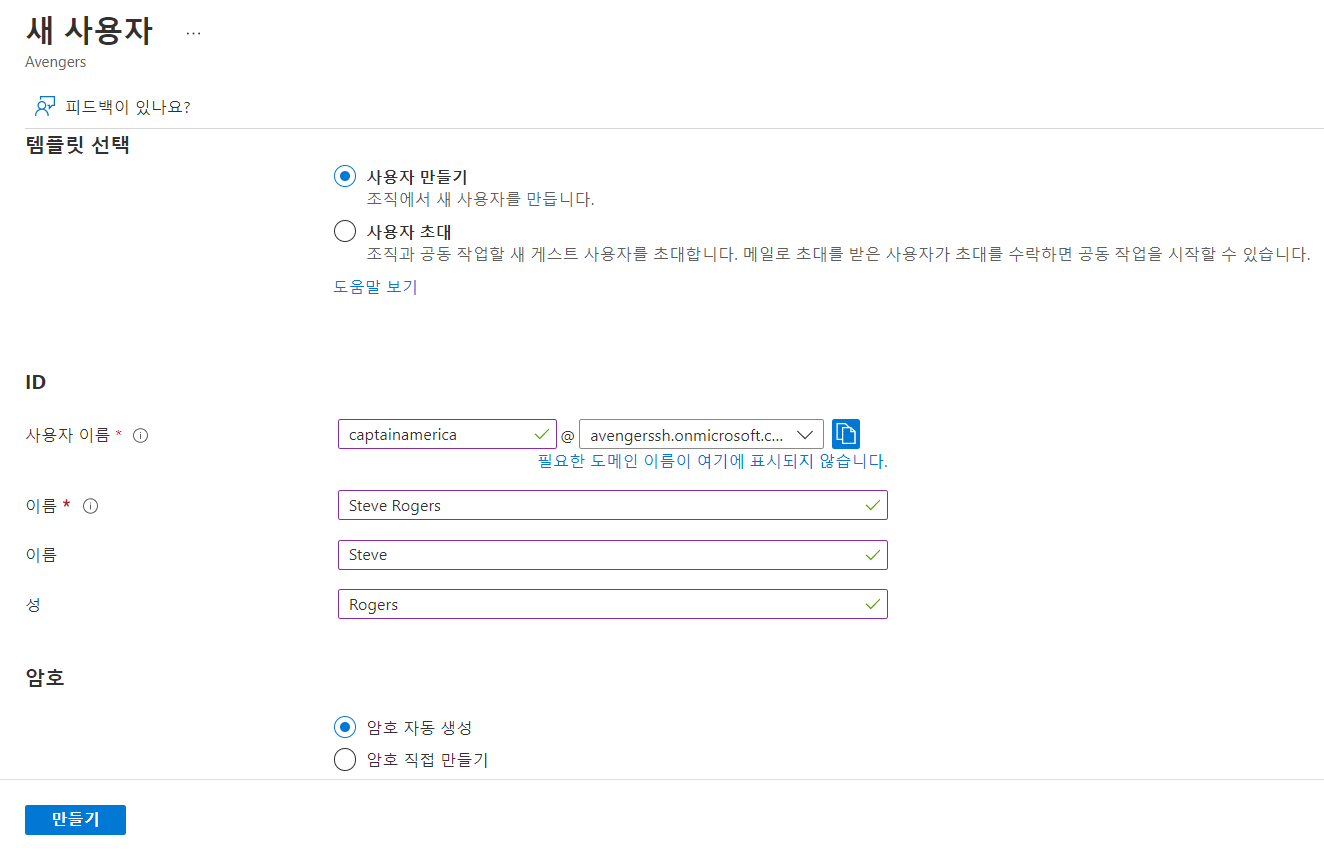

새 사용자를 클릭해서 각 내용에 적절한 내용을 넣어줍니다.

내용 입력해줍니다.

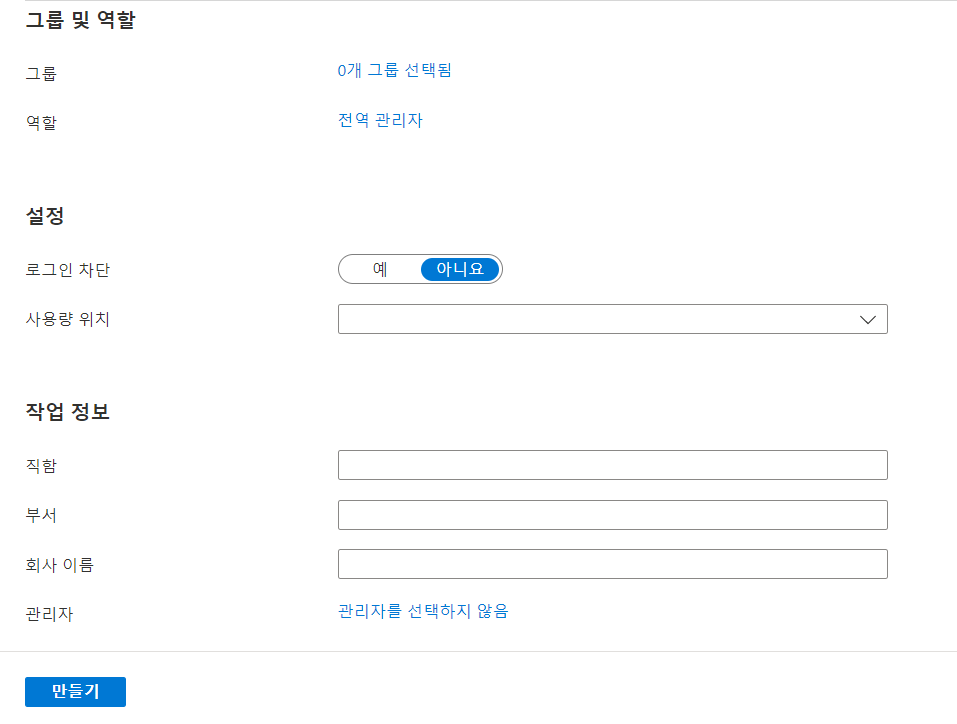

이와 같은 방법으로 3개의 사용자를 추가해줍니다. 그리고 비밀번호는 꼭 메모해두어 꼭 기록해두도록 합시다.

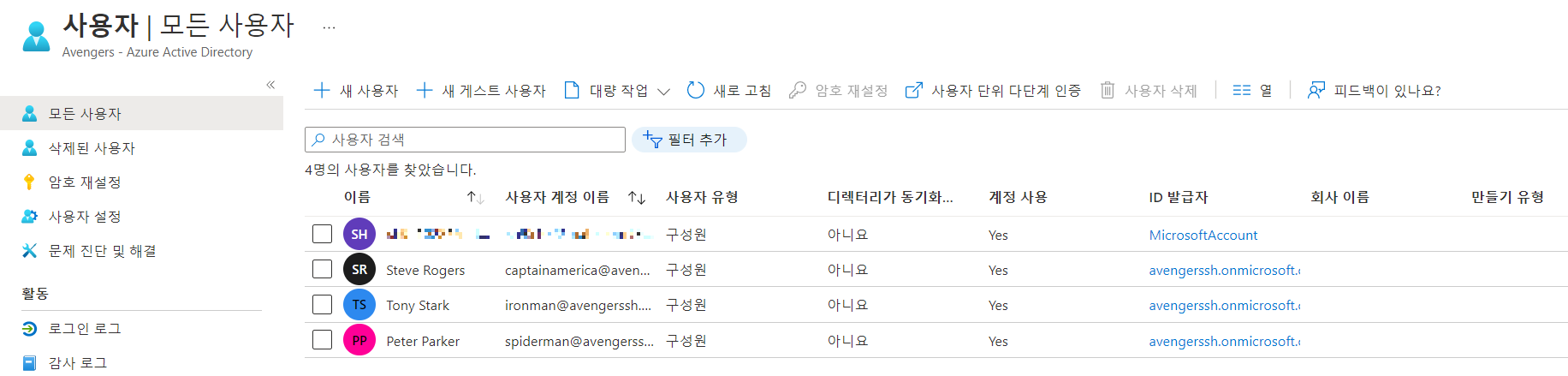

마지막으로 제 정보를 사용해서 계정을 추가합니다. 실제로 사용이 가능한 메일을 입력합니다.

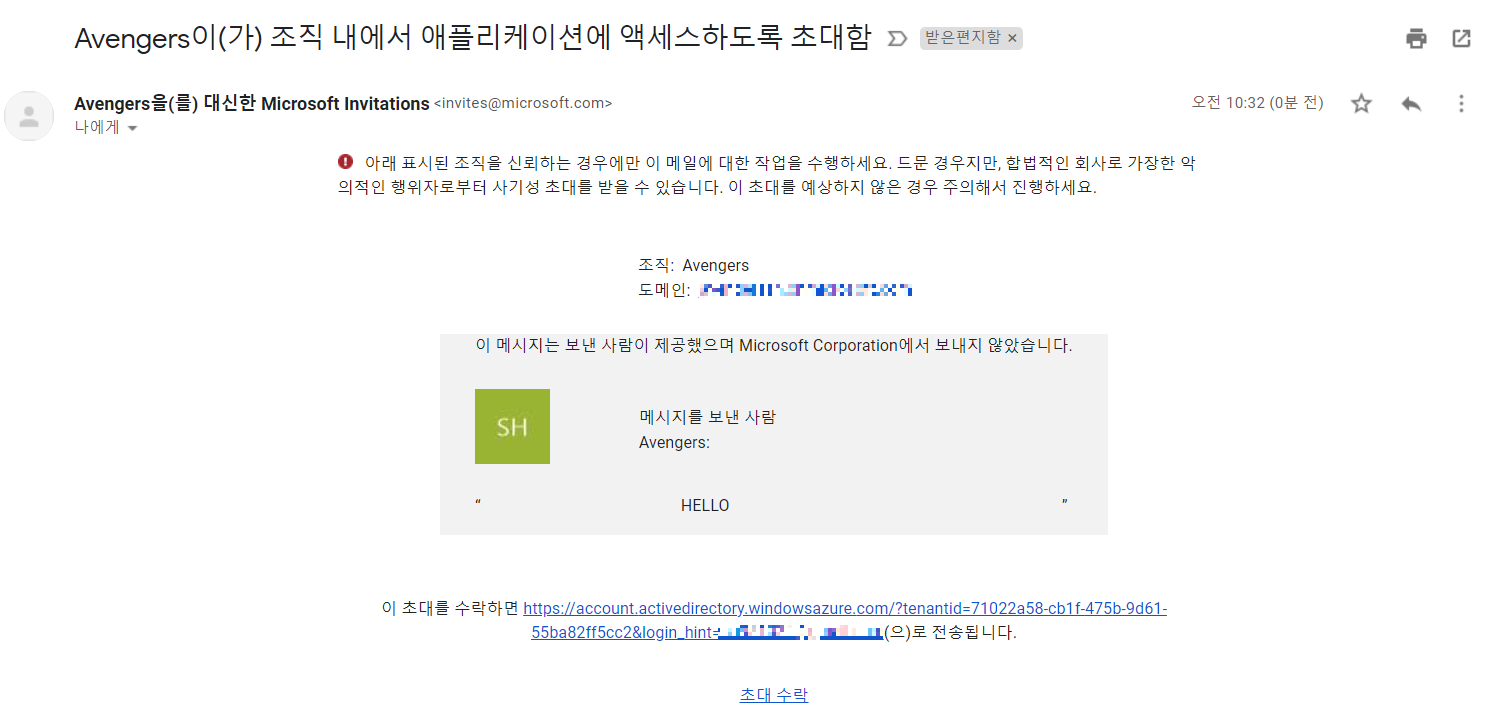

초대 메일을 확인하고 수락을 눌러줍니다.

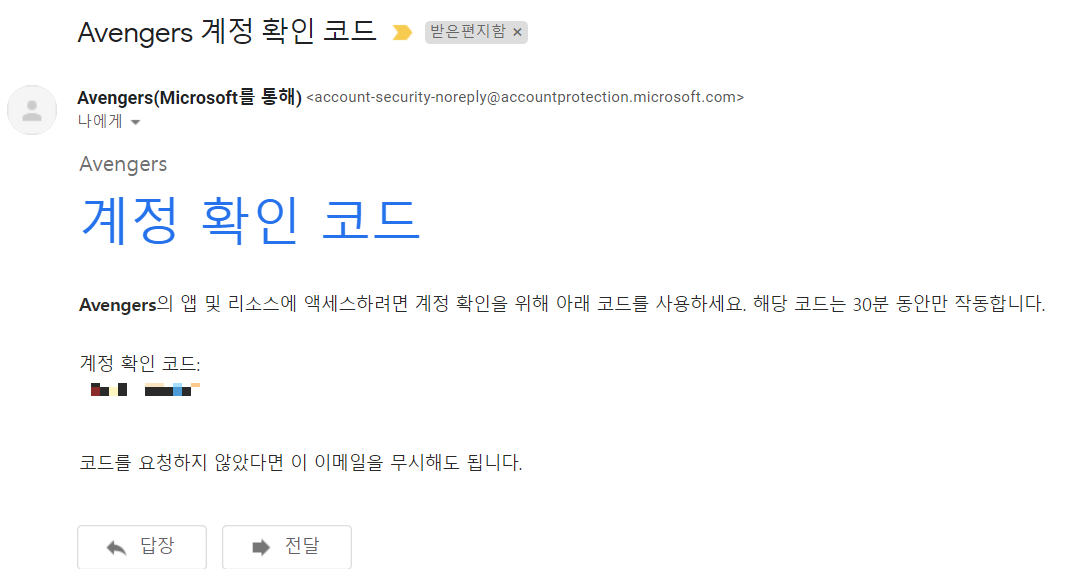

계정 확인 코드를 확인합니다.

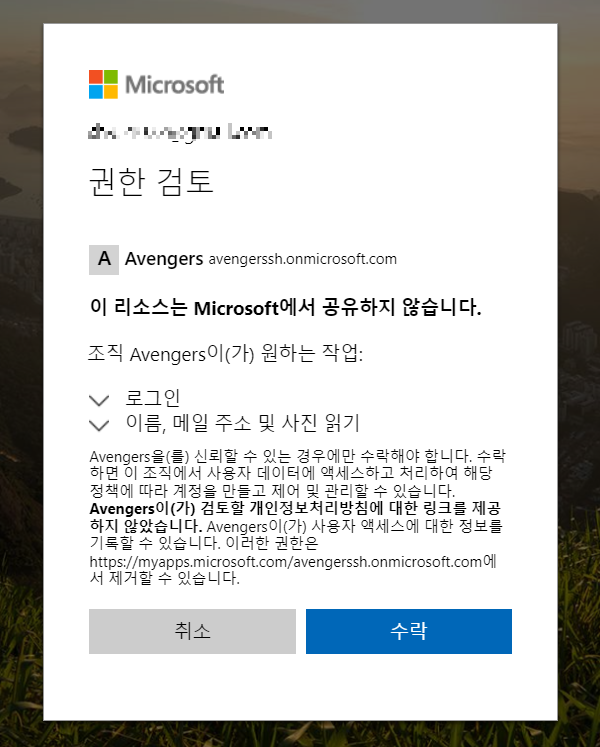

수락

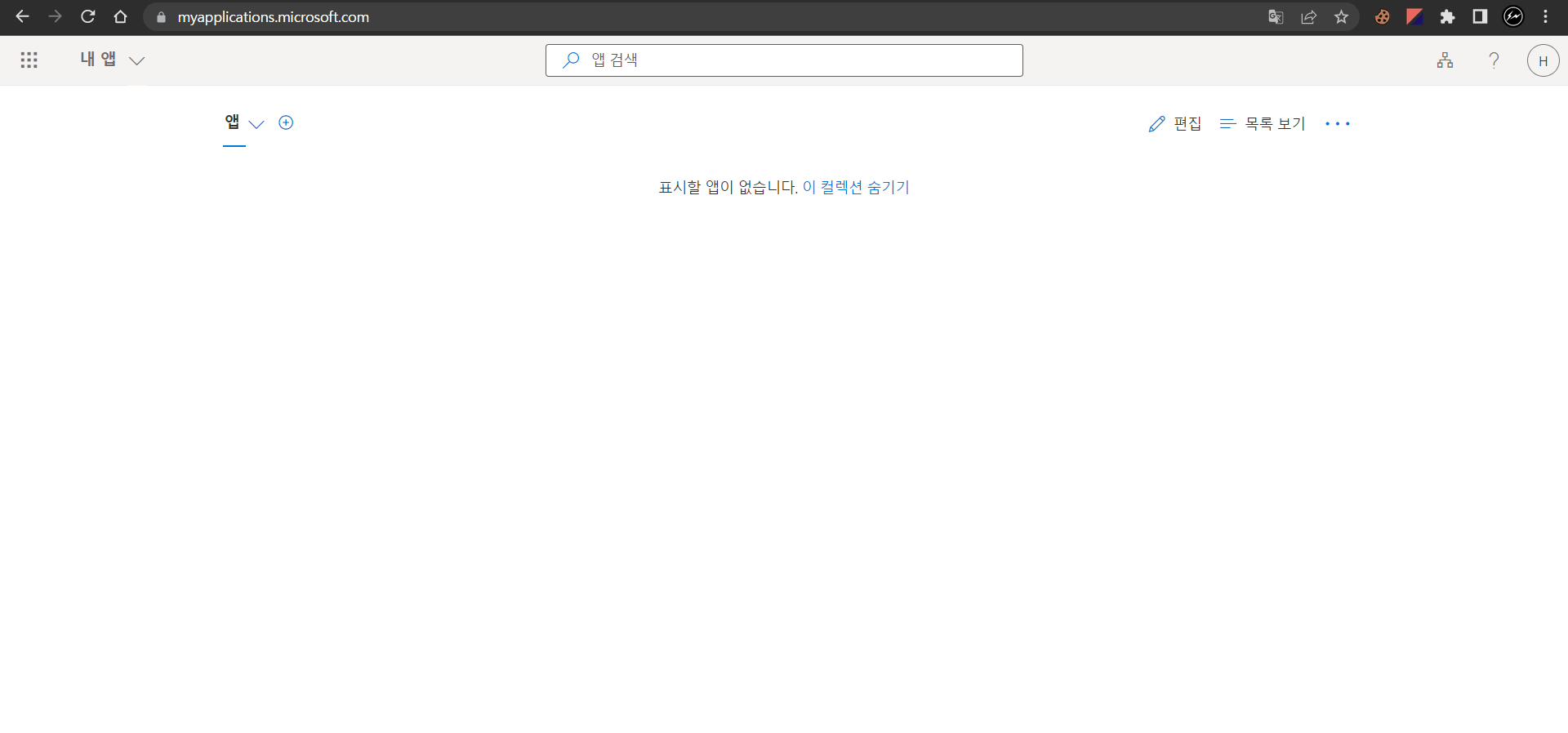

접속 완료

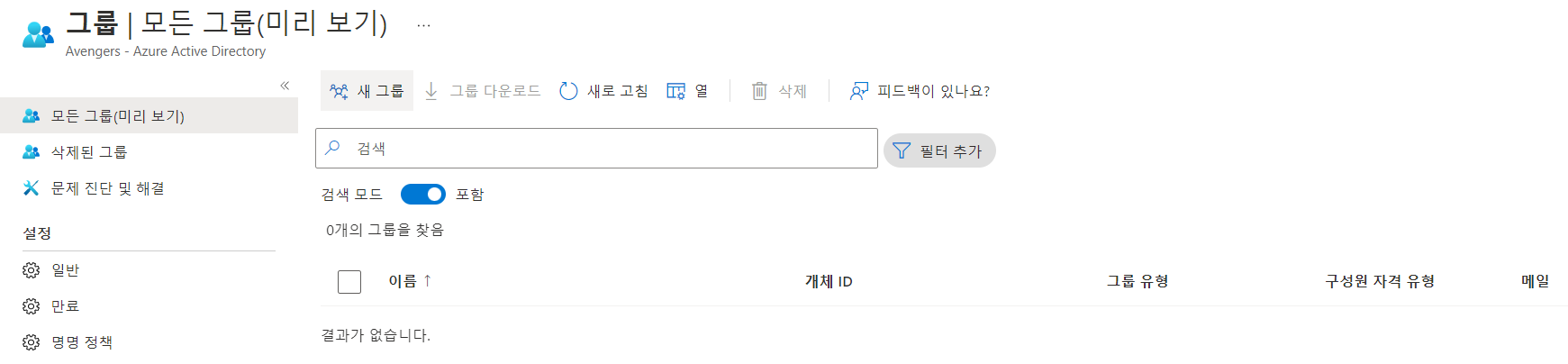

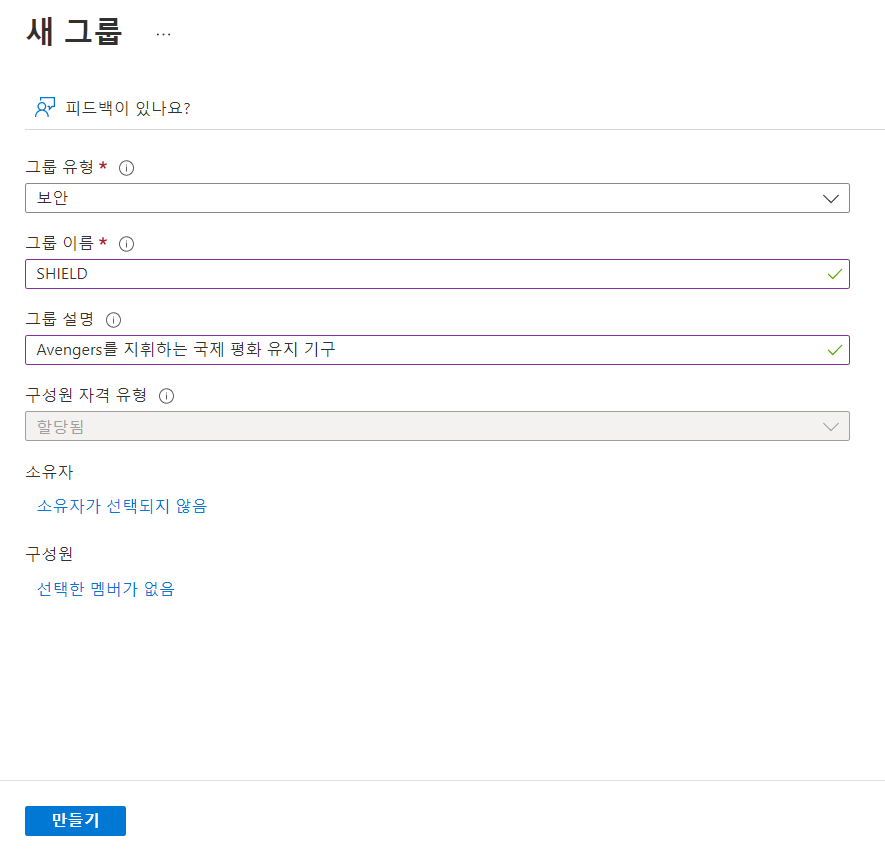

그룹 메뉴를 선택하고 새 그룹을 눌러줍니다.

이에 맞는 내용들을 넣어줍니다.

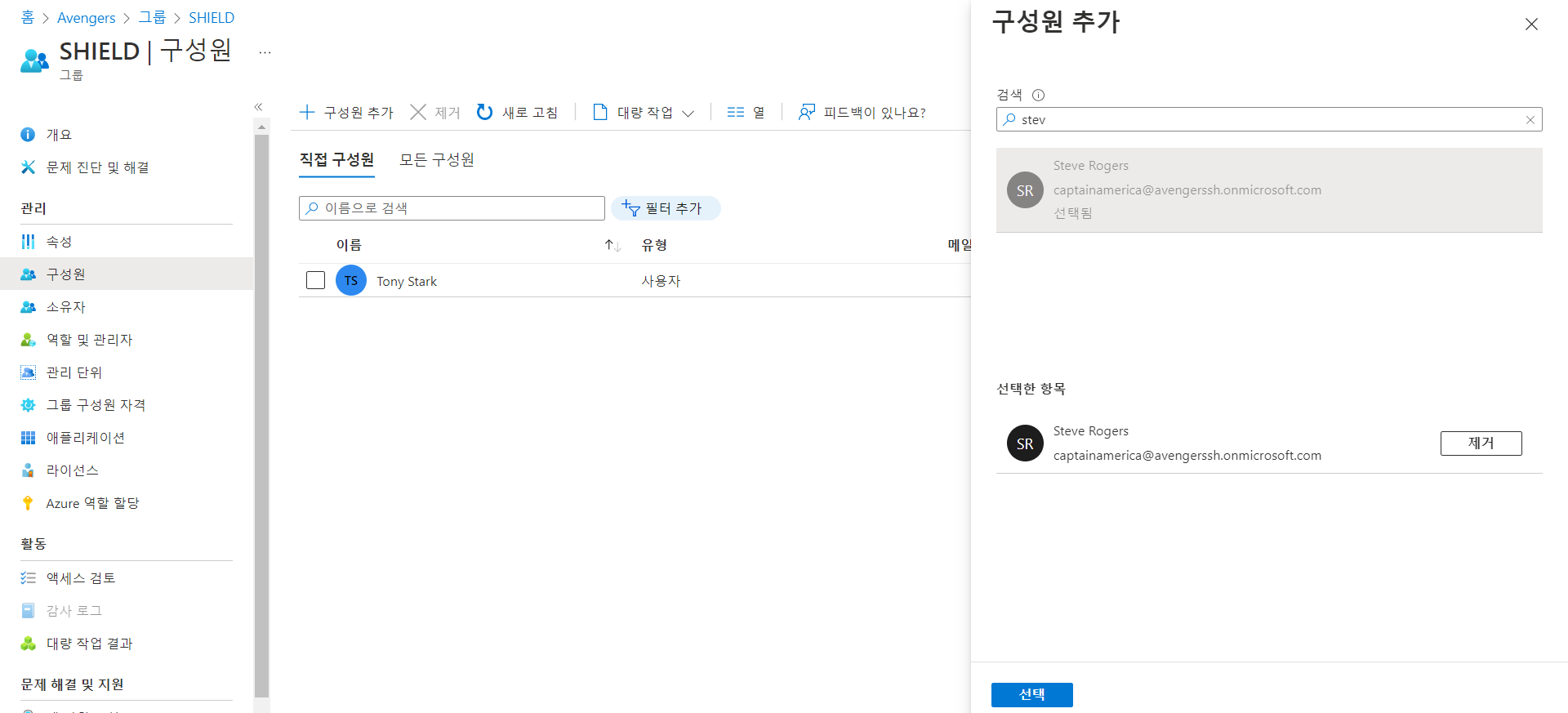

구성원을 추가해줍니다.

그룹 생성 후 소유자 추가를 해줍니다.

크롬 시크릿 모드를 사용해서 포탈로 접속 후 계정명과 사용자 생성시 생긴 비밀번호 입력해줍니다.

현재 비밀번호와 새로운 비밀번호

그룹의 블레이드에서 확인해줍니다.

들어가서 구성원을 추가해줍니다.

추가 된 구성원 확인 작업을 수행한 구성원이 이 그룹의 소유자이기 때문에 이런 작업이 가능했습니다.

역할 기반 액세스 제어 (RBAC : Role Based Access Control)

: 주어진 역할을 수행하기 위해 필요한 접근 권한을 부여하는 것

ex) Backup Operator (역할) - 시스템 읽기 (O), 데이터 읽기 (X)

- 리소스 그룹, 리소스 단위로 액세스 제어 (접근 통제)를 할 수 있습니다.

- 리소스 별 관리 역할을 각각 다른 사용자에게 할당할 수 있습니다. (aws에서 정책 권한을 Role에 부여하고 Group에 할당)

Reference 1) 강제적 접근 통제 (MAC, Mandatory Access Control) : 사용자에게도 등급, 문서에도 등급 > 군 조직

ex) 2급 기밀 인가자 - 2급 기밀 문서에 접근 가능

Reference 2) 임의적 접근 통제 (DAC, Discretionary Access Control) : 파일을 생성한 사람이 Owner가 되어서 권한을 부여

ex) 인사부 과장이 인사 문서를 만들고 인사부 직원들에게 읽기 권한 (Read)을 주는 것

chmod 740 인사문서.txt > Linux와 Windows 등 운영체제에서 사용하는 방식

실습

구독에 RBAC 사용하기

: 특정 사용자에게 구독의 소유자 역할 할당하기

구독의 좌측에 액세스 제어(IAM)를 선택합니다. 그리고 역할 할당 추가를 눌러줍니다.

소유자를 선택합니다.

구성원을 선택해줍니다.

내용 확인 소유자로 선택한 계정으로 접속해줍니다.

역할이 소유자로 되어있는 것을 확인해줍니다.

구독 이름과 역할을 확인해줍니다.

확인

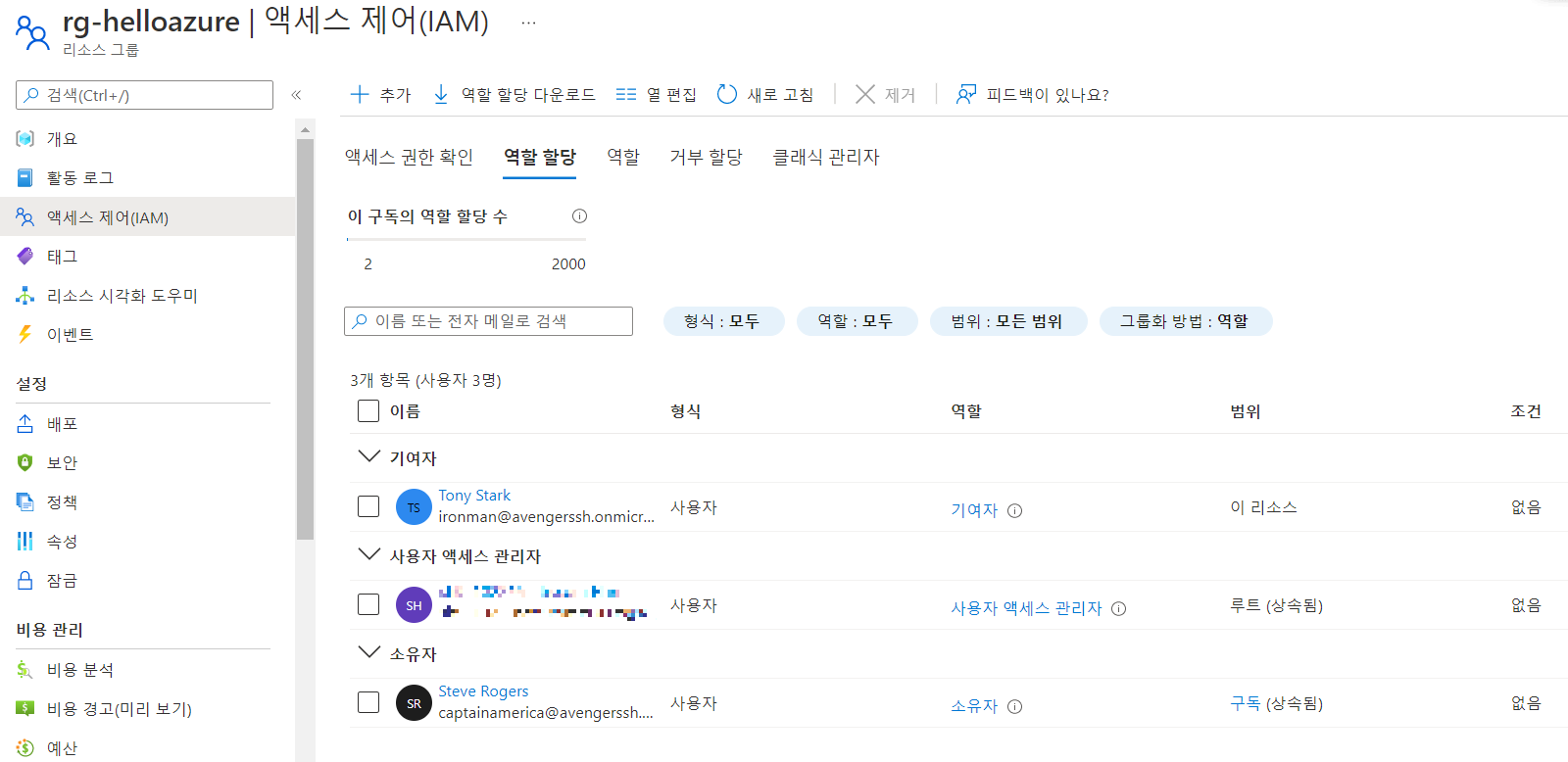

역할을 2000명 할당할 수 있는 것을 확인할 수 있습니다. 리소스 그룹에 RBAC 사용하기

리소스 그룹을 하나 생성해줍니다.

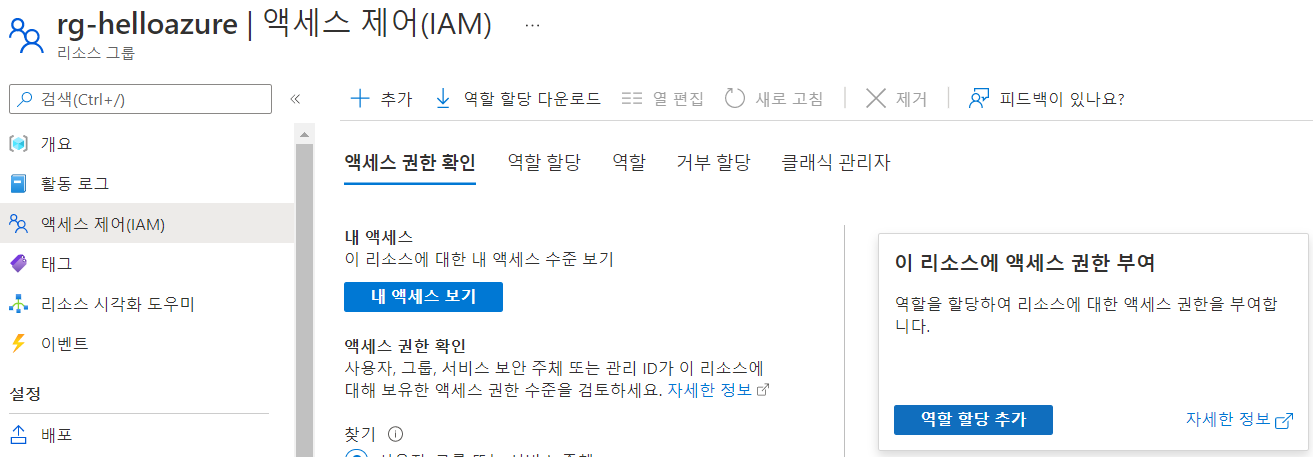

역할 할당 추가 버튼을 눌러줍니다.

유형은 기여자로 한명의 구성원을 추가해줍니다.

기여자로 추가된 구성원 확인, 소유자가 보이는 이유는 이 계정에 대해 상위의 구독 수준에서 역할을 할당했기 때문입니다.

좌측의 리소스 공급자를 클릭하고 Microsoft.Network 공급자를 선택하고 상단에 등록 버튼을 눌러 등록해줍니다.

역할 할당 추가 완료

공용 IP 주소를 만들어줍니다.

적절한 내용을 입력합니다.

아까 만든 리소스 그룹에 방금 만든 공용 IP 주소 리소스가 표시됩니다.

Azure IaaS 핵심 서비스

Azure 가상 네트워크

가상 네트워크를 검색해줍니다.

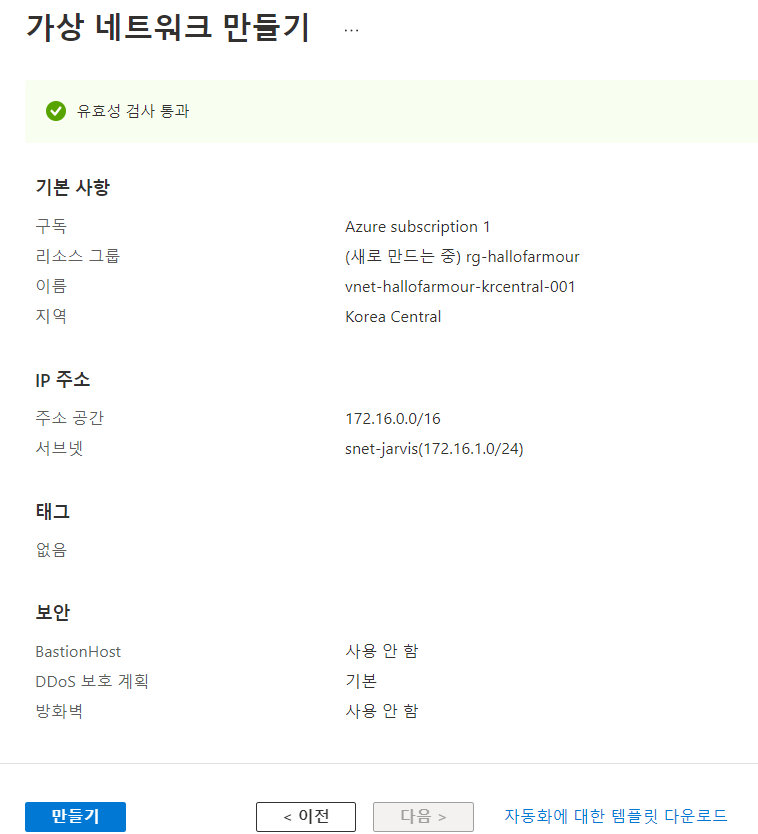

리소스 그룹을 새로 생성하고, 적절하게 내용을 넣어줍니다.

처음 내용들을 지우고 IPv4 주소 공간에는 172.16.0.0/1을 입력하고, 아래 서브넷을 추가하여 이름 설정 후 172.16.1.0/24를 입력하고 추가한 뒤 만들기를 누릅니다.

만들기 성공

Azure Virtual Machine (가상 머신)

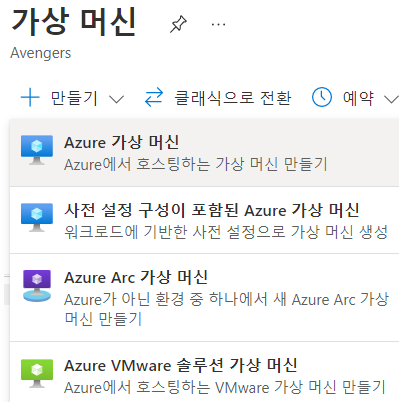

상단에 가상 머신을 검색해줍니다.

만들기를 누르고 Azure 가상 머신을 클릭합니다.

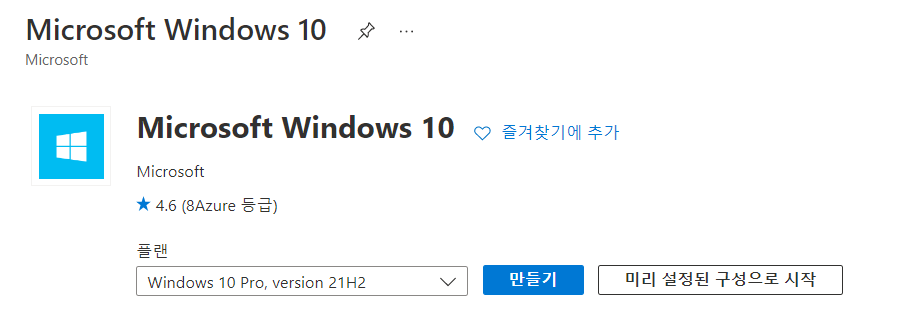

윈도우의 버전을 선택하고 만들기를 눌러줍니다.

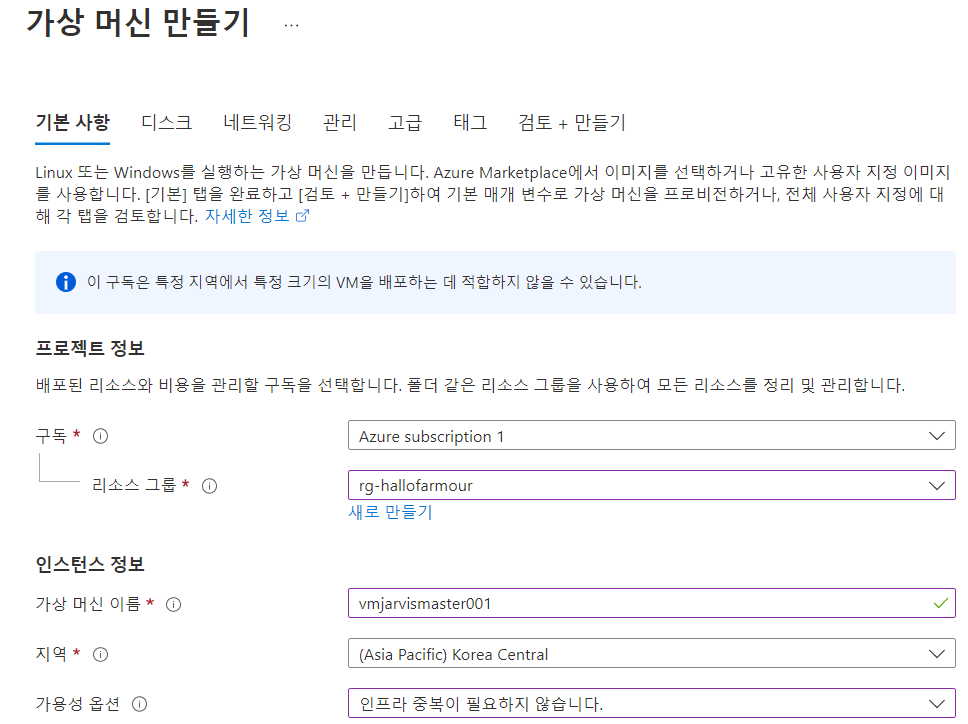

구독과 리소스 그룹을 설정하고 인스턴스 정보를 입력해줍니다.

아래 내용들을 채워가며 관리자 계정은 잊지 않도록 메모 후 입력해줍니다.

아래의 라이선싱을 체크하고 다음을 눌러줍니다.

표준 SSD를 선택하고 다음을 눌러줍니다.

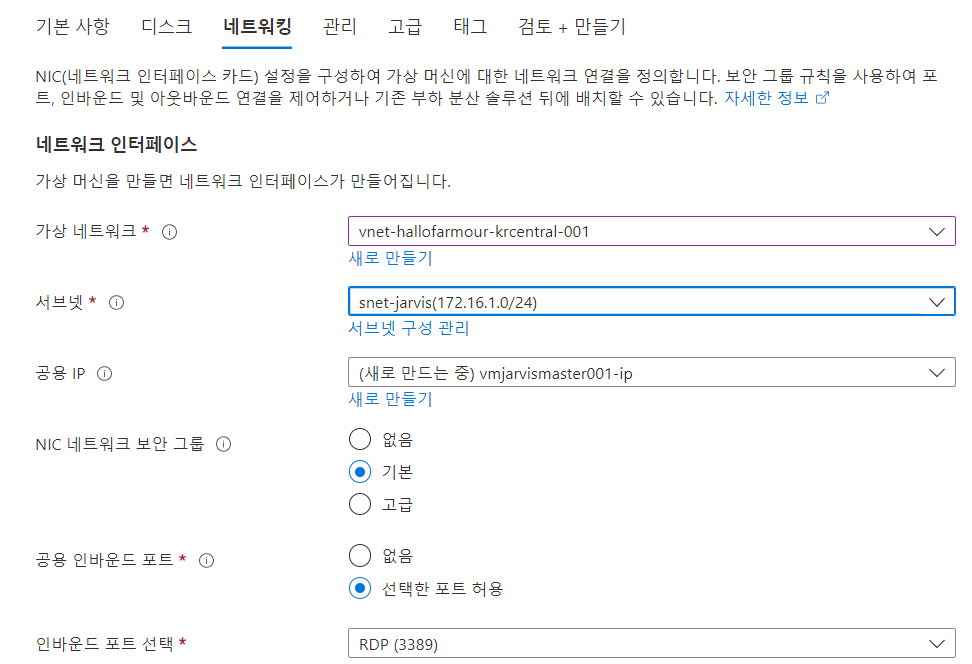

가상 네트워크와 서브넷을 선택하고 다음을 눌러줍니다.

아마 기본 값일텐데 위와 같이 설정해줍니다.

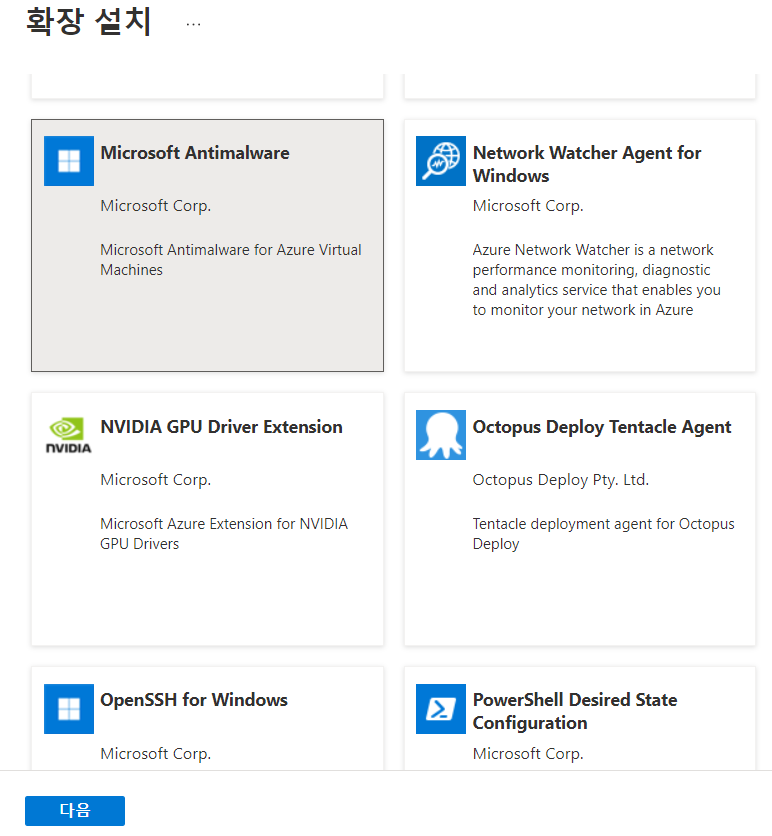

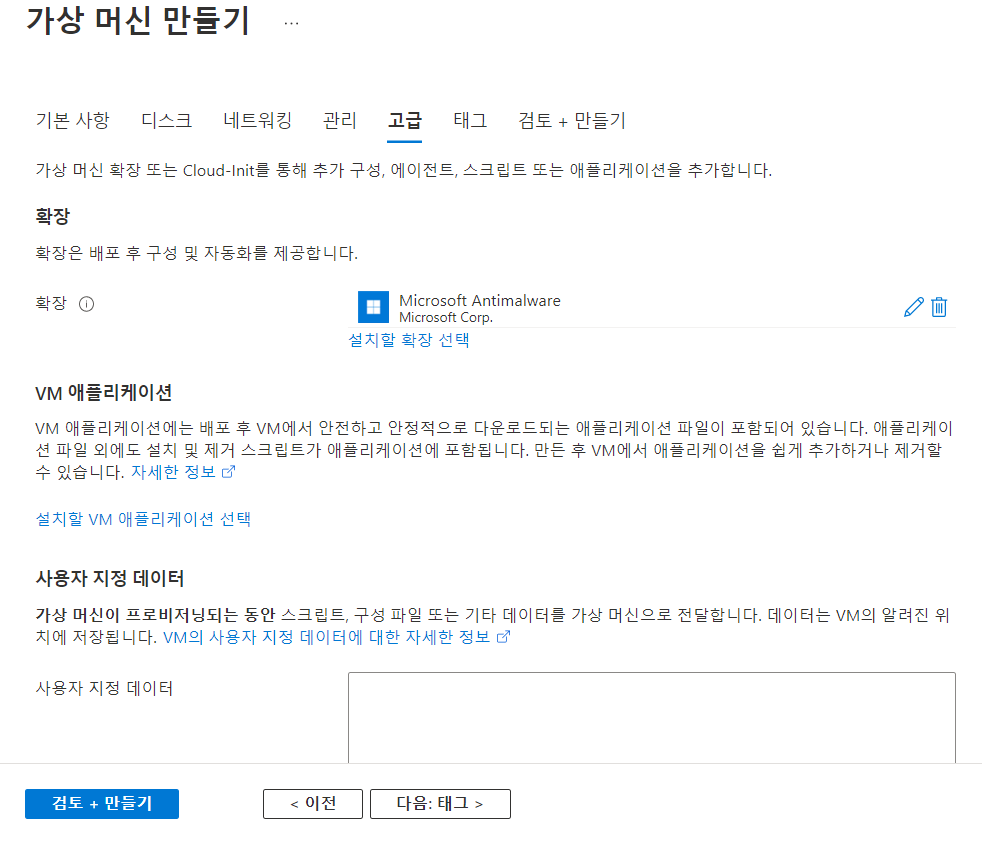

Microsoft Antimalware를 확장 설치해줍니다. 검색시 보이지 않는다면 아래의 추가로드를 눌러줍니다.

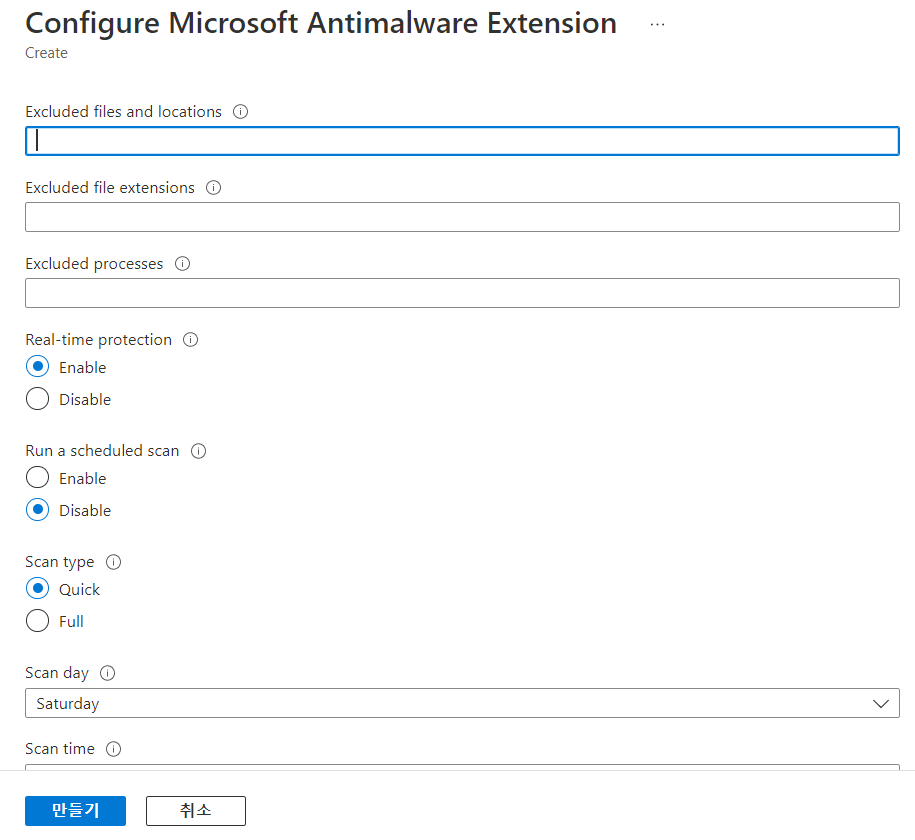

기본 값으로 남겨두고 만들기를 눌러줍니다.

검토 + 만들기를 눌러 유효성 검사를 시작합니다.

시간이 조금 걸릴 수 있습니다. 유효성 검사를 통과한 모습입니다.

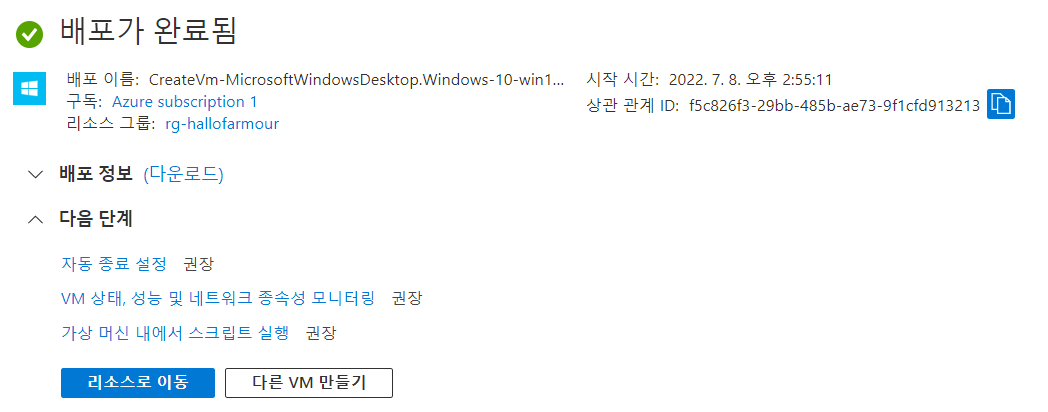

그 다음 배포를 해줍니다. 배포가 꽤 시간이 걸립니다.

배포가 완료되었으며 공용 IP 주소가 보이고, DNS 이름은 아직 구성되지 않았으며 연결 버튼이 활성화 되어있습니다.

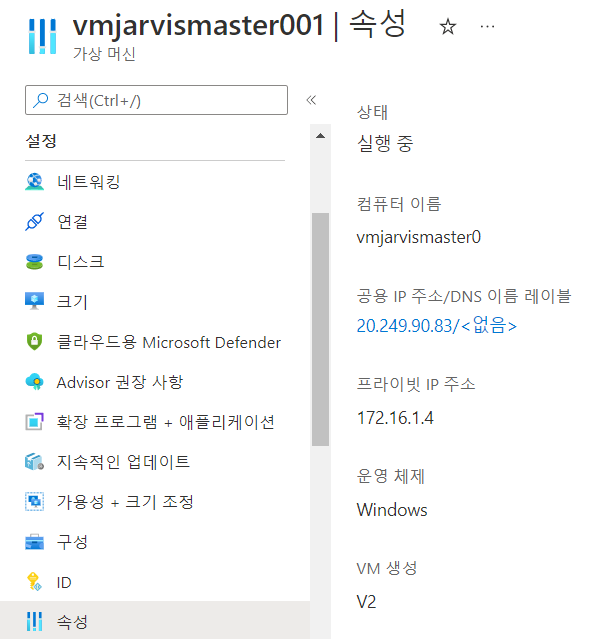

설정 > 속성으로 가서 VM의 상태, 컴퓨터 이름, Private IP Address, OS, VM 버전등을 확인할 수 있습니다.

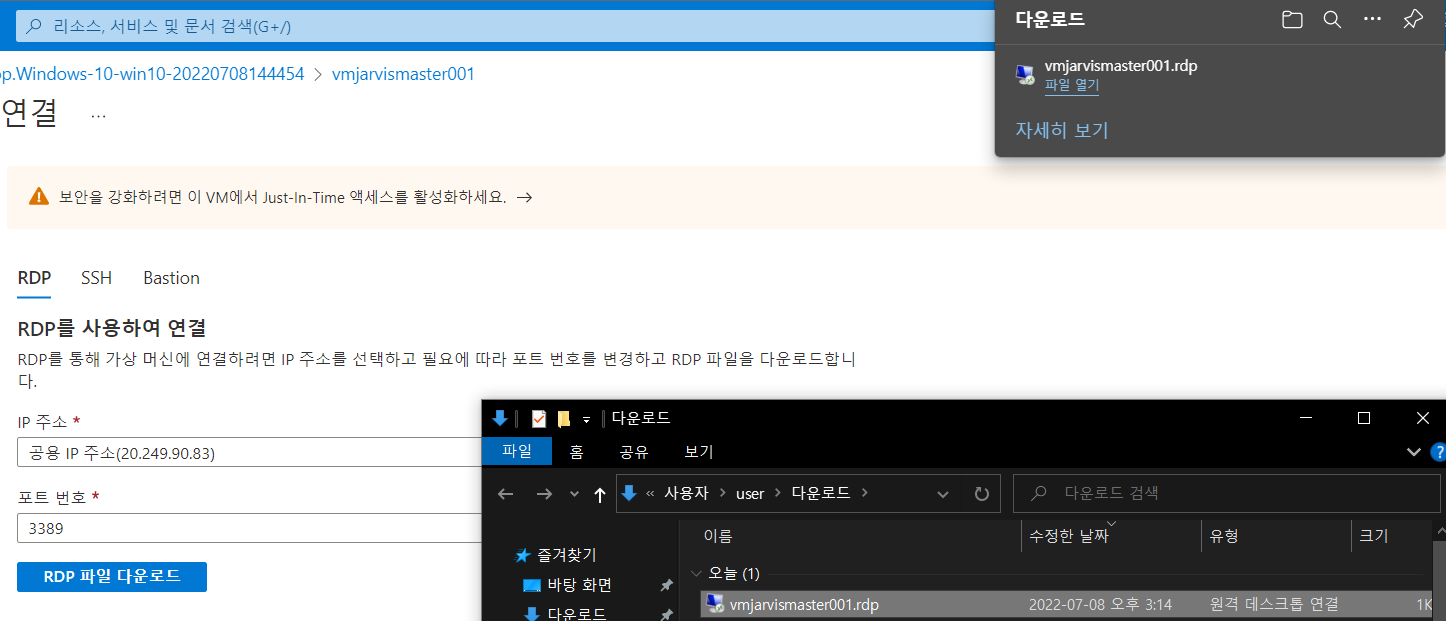

연결을 눌러 RDP를 눌러줍니다.

RDP 파일을 다운로드 합니다.

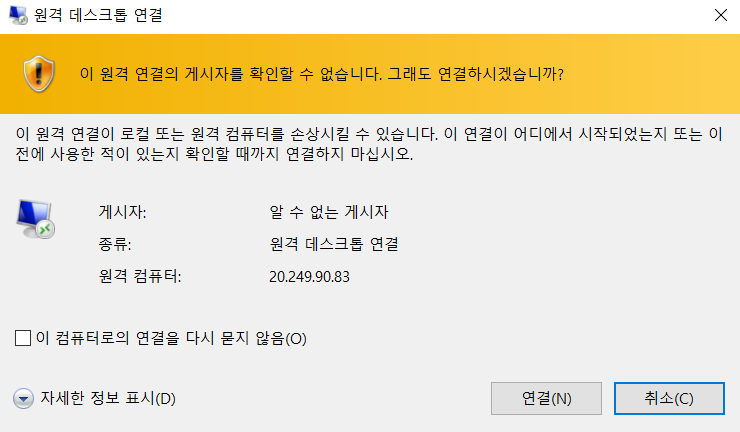

실행시키면 원격 데스크톱 연결이 뜨며 연결을 눌러주시면 됩니다.

아까 입력했던 관리자 계정으로 로그인해줍니다.

예를 눌러줍니다.

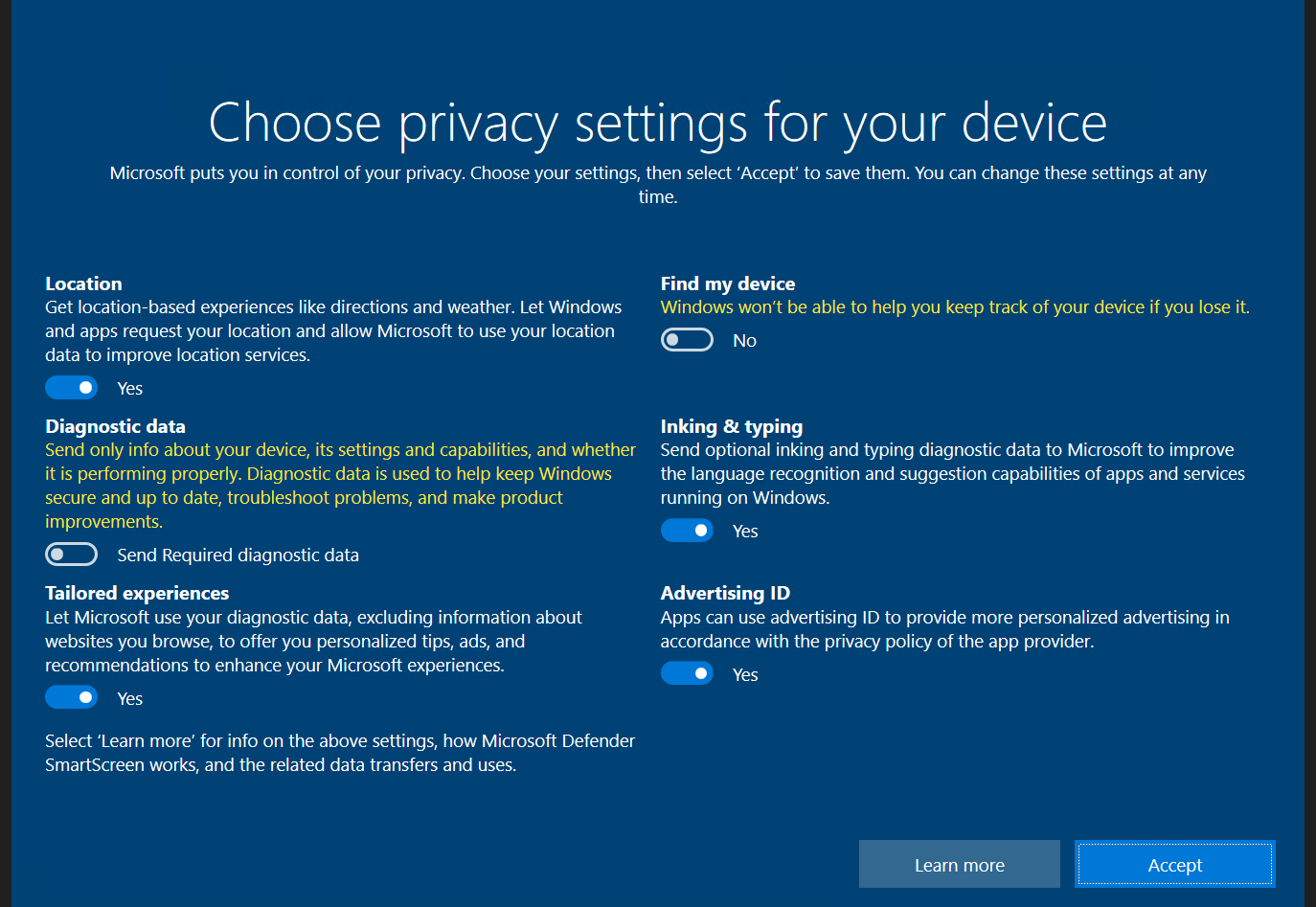

기다렸다가 Accept를 눌러줍니다.

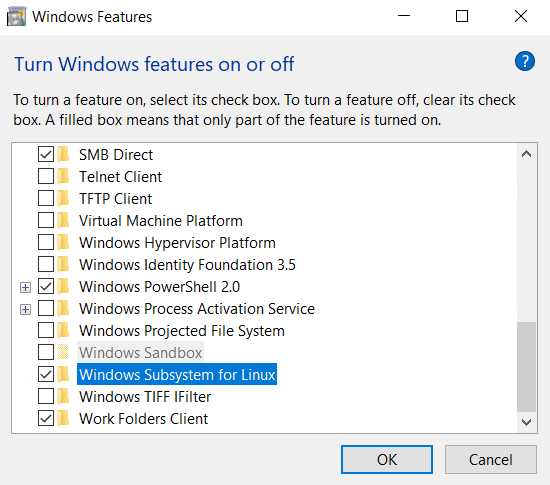

Turn Windows Features on or off를 실행해줍니다.

Windows Subsystem for Linux 선택 후 재시작해줍니다.

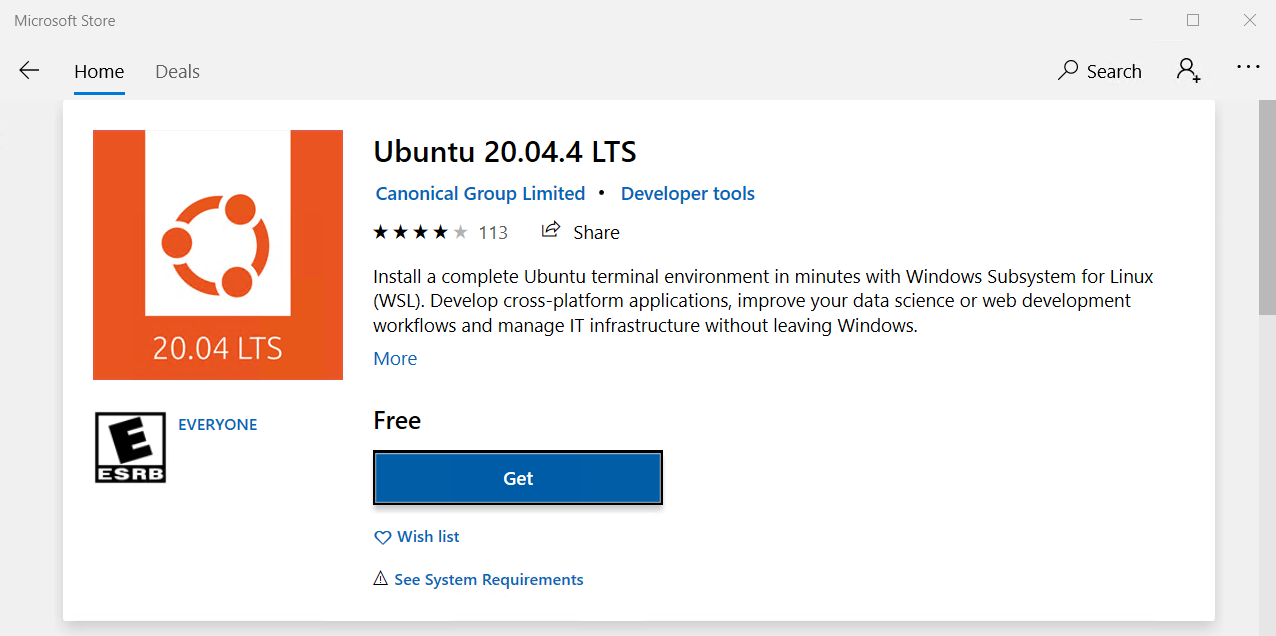

재시작 후 Microsoft Store에 들어가서 Ubuntu를 설치해줍니다.

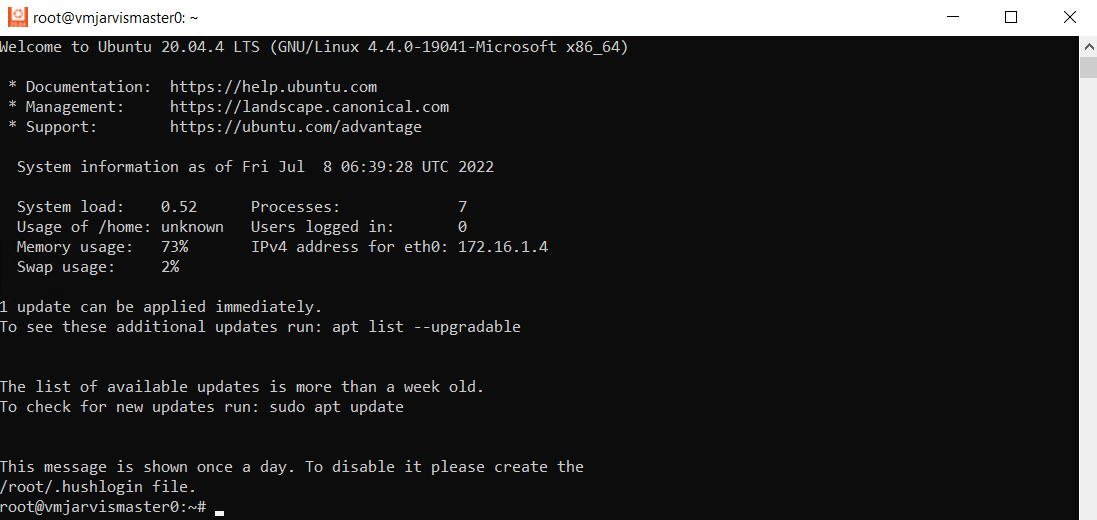

Launch 해줍니다.

설치가 완료되었습니다. ~ p.202

'Cloud > MS Azure' 카테고리의 다른 글

Microsoft Azure - Application Gateway (0) 2022.07.14 Microsoft Azure - Storage (0) 2022.07.12 Microsoft Azure - 배포된 Windows 10에 Ubuntu Server 18.04 LTS 설치 (0) 2022.07.11 Microsoft Azure - Virtual Machine Server -RDP를 이용한 Windosw Server (0) 2022.07.11 Microsoft Azure - 기초 사용 (0) 2022.07.08