-

Digital Forensic 2 - 디지털 포렌식 2Security 2022. 5. 23. 17:37

Forensic File Analysis (파일 분석 기법)

Microsoft File

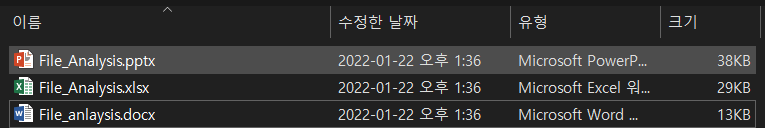

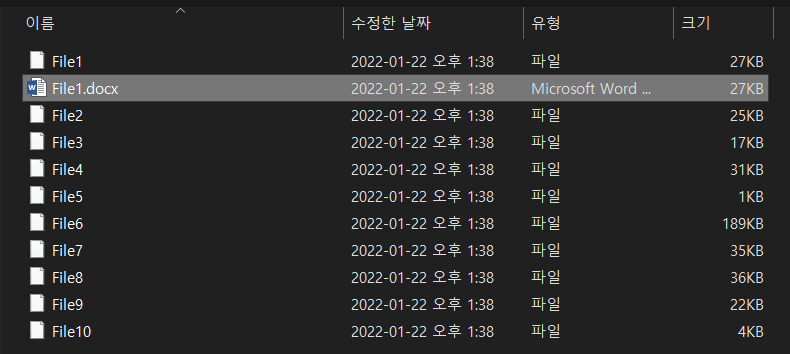

준비된 파일들을 확인합니다.

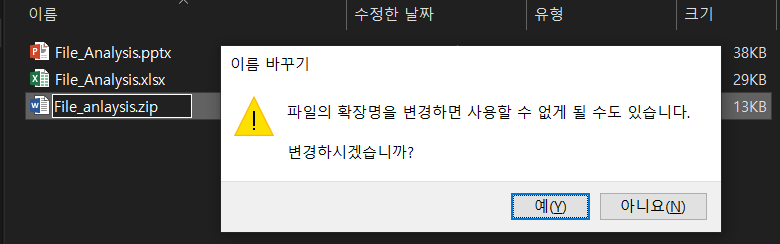

확장자를 zip으로 변경해줍니다.

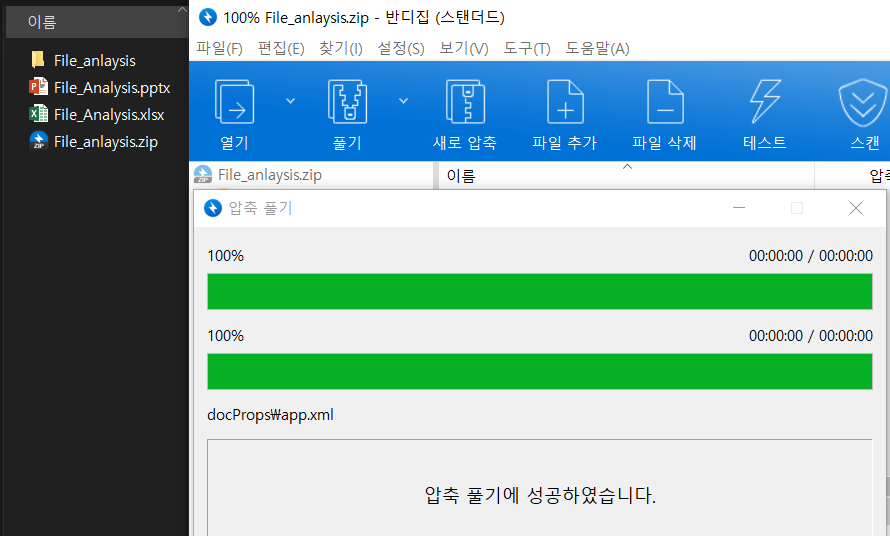

그리고 압출을 풀어줍니다.

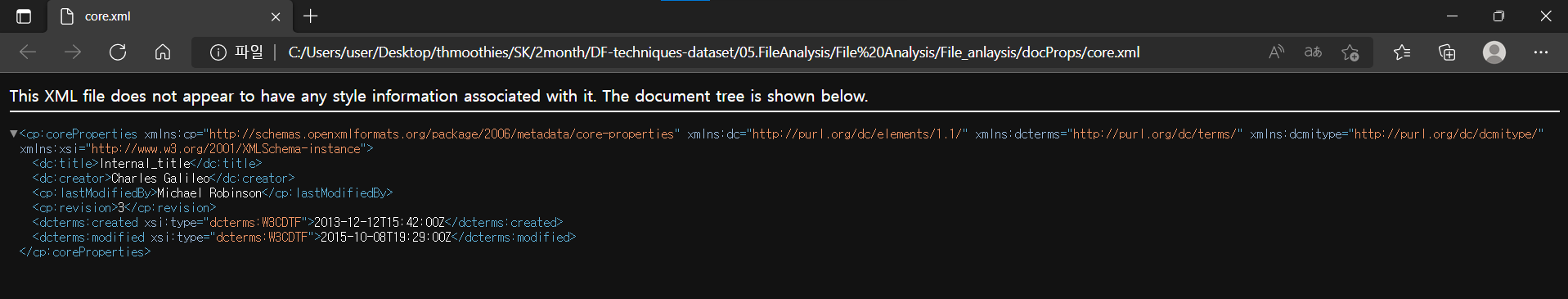

xml 파일을 열어보면 누가 생성했는지, 누가 마지막으로 변경했는지, 몇 번, 몇 시에 변경되었는지 등의 정보를 확인할 수 있습니다.

Image File

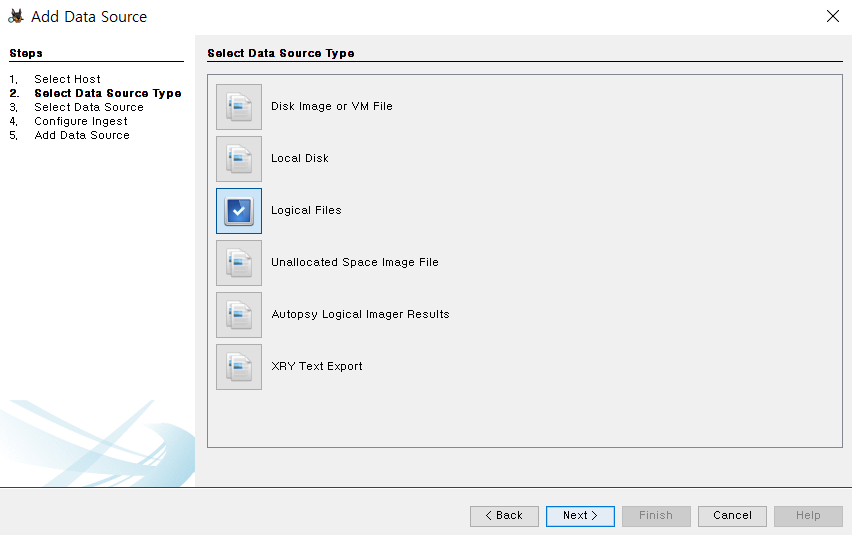

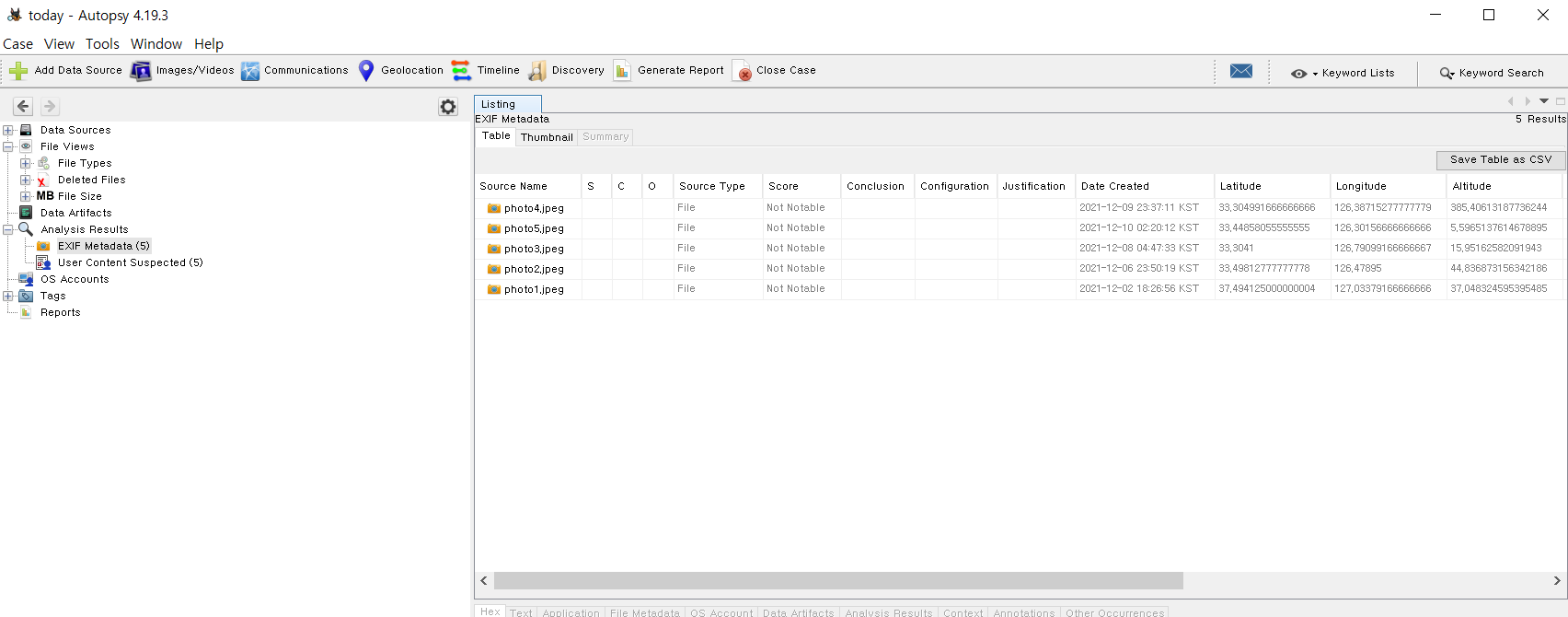

- Autopsy를 사용

Data Source Type을 Logical Files로 설정해줍니다.

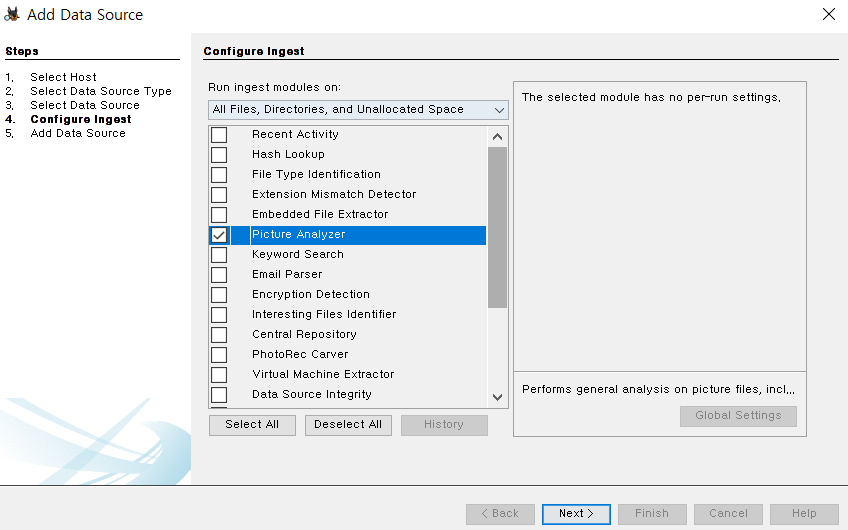

Deselect All 후 Picture Analyzer 선택

준비 된 사진들을 넣어줍니다.

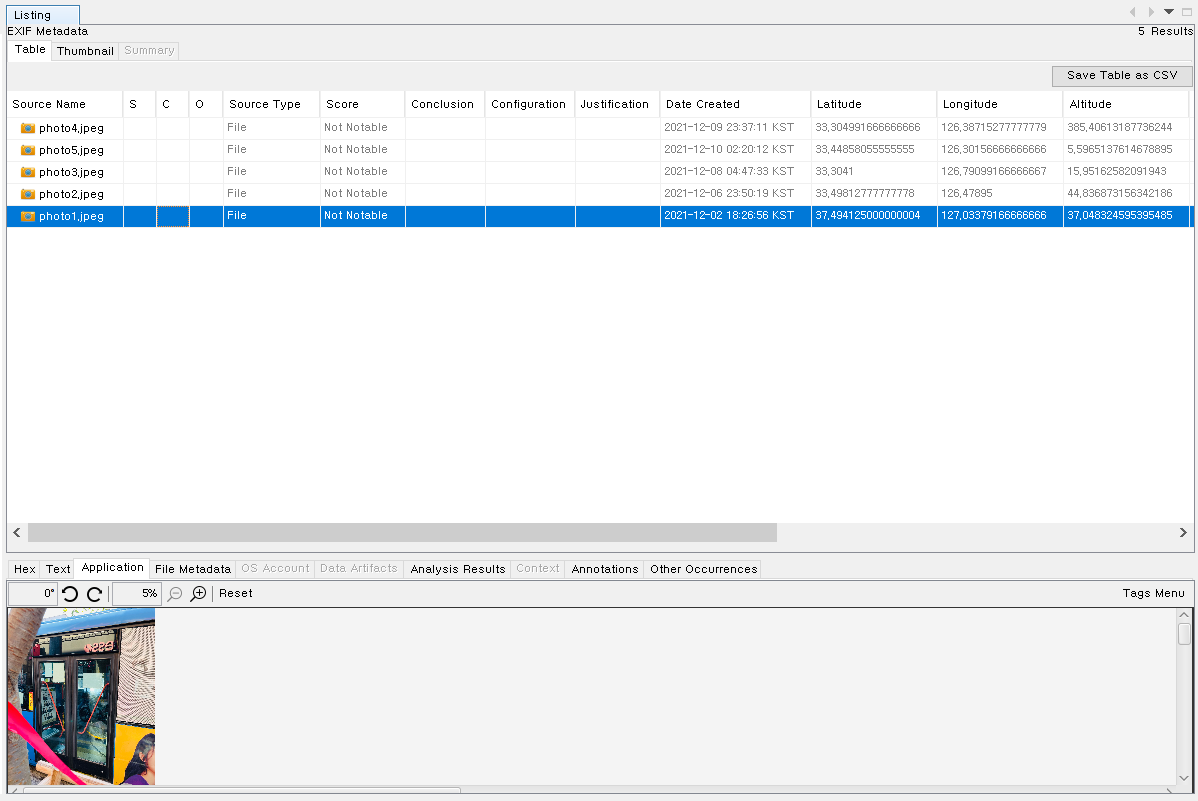

사진을 선택합니다.

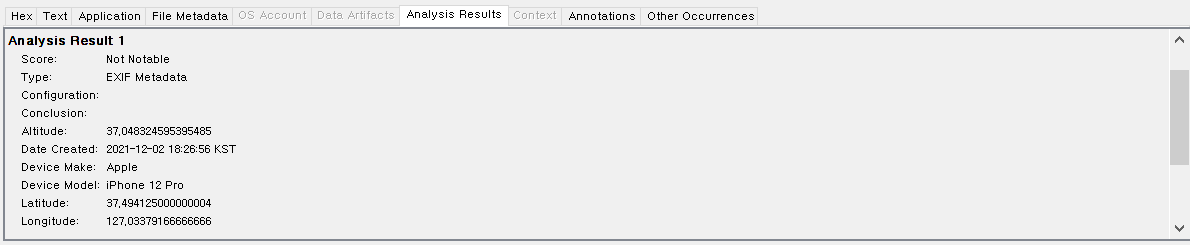

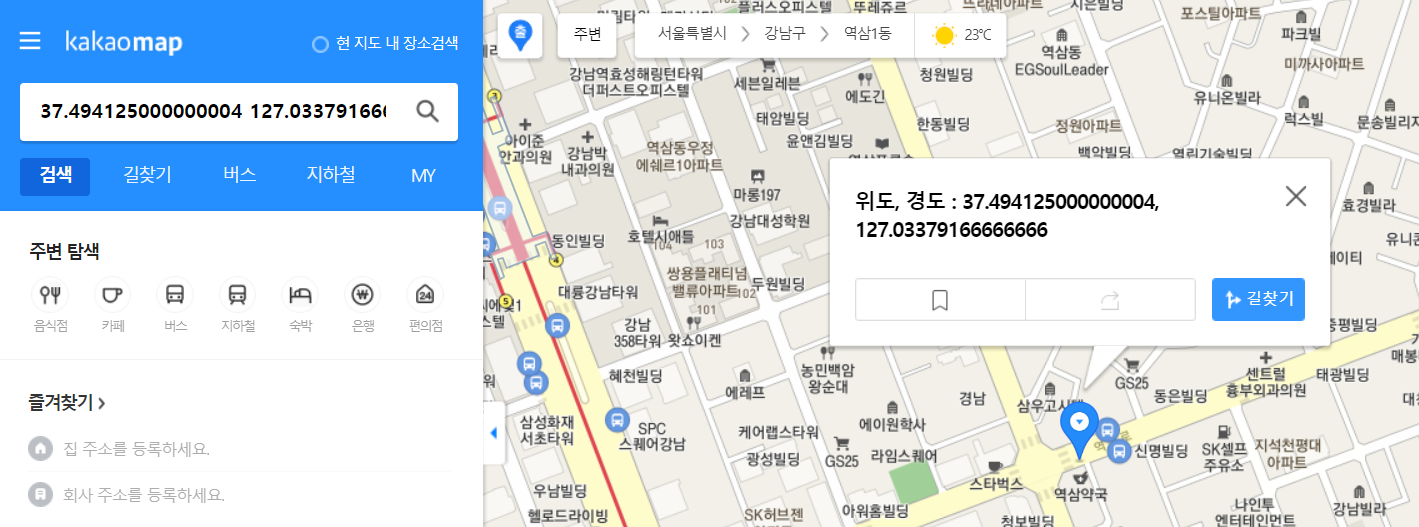

Analysis Result를 누르면 iPhone 12 Pro 기기로 촬영한 사진임을 확인할 수 있으며 그 외의 자세한 정보들도 확인이 가능합니다 보면 Latitude와 Longtitude가 있는데 이것은 위도와 경도를 나타냅니다. 검색을 해서 사진을 찍은 곳의 위치를 알 수 있습니다.

사진이 촬영된 장소와 날짜, 시간 등을 분석하고 얻고자 하는 정보를 유추할 수 있습니다.

그리고 이렇게 이런 정보들이 유출될 수도 있으니 사진을 촬영하고 전송할 때 좀 더 유의를 하는 것이 좋아 보입니다.

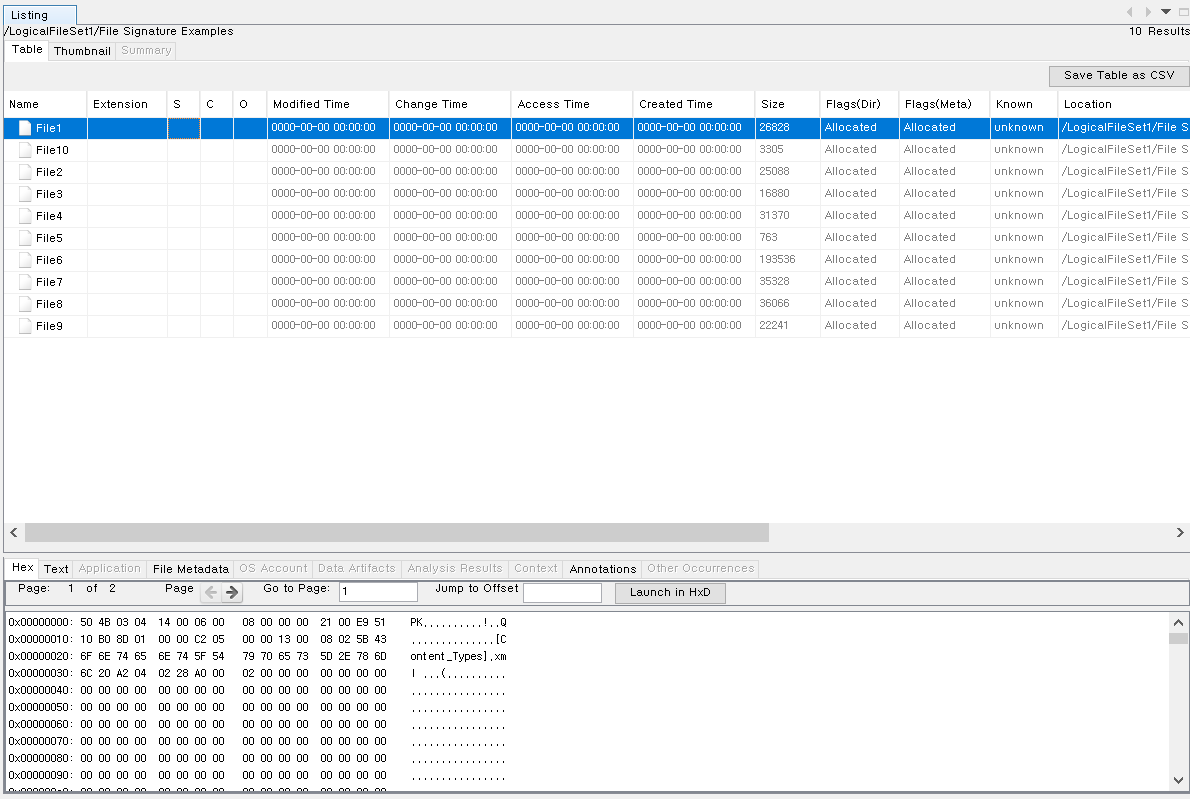

File Signature Analysis (파일 특징 분석)

File Signature Analysis는 Autopsy를 사용하겠습니다.

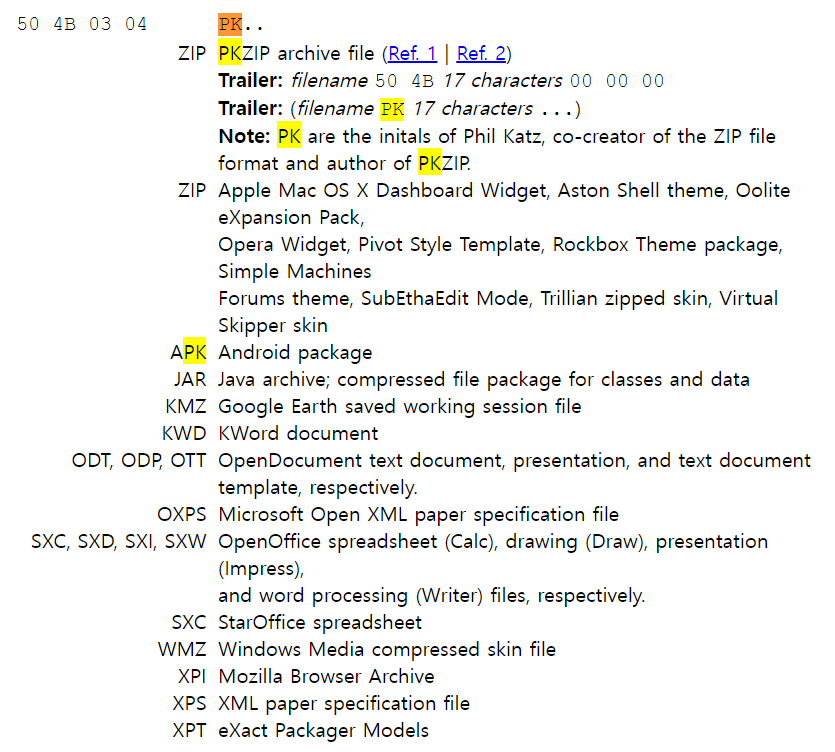

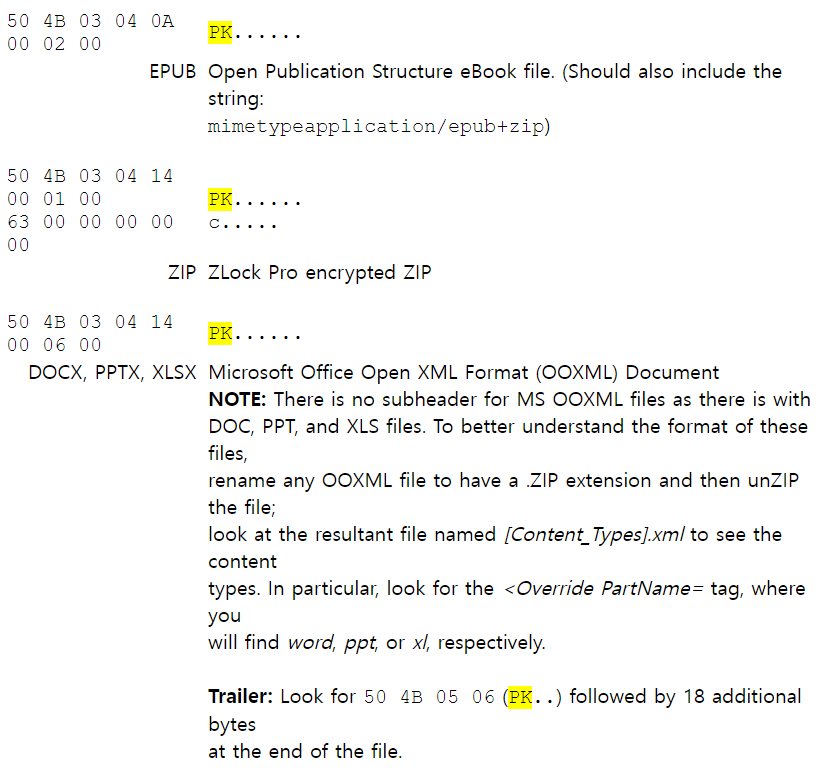

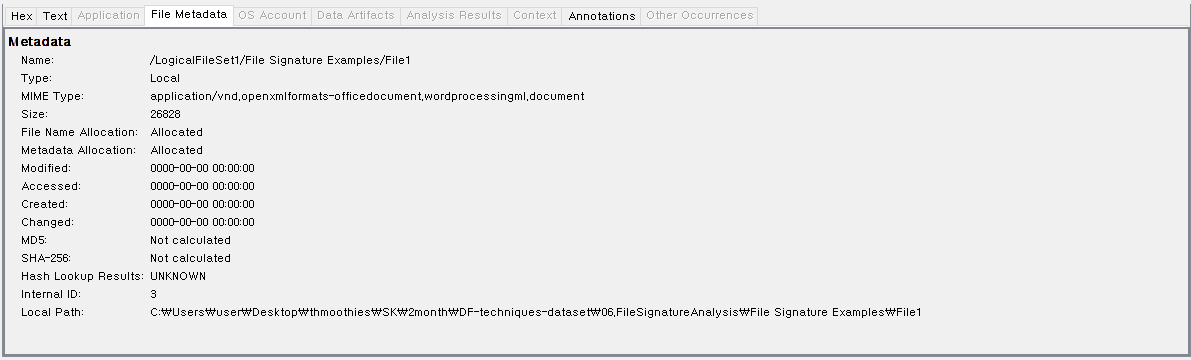

확인할 파일을 선택하고 Hex의 첫 8 Byte를 검색해봅니다. 검색한 사이트는 내용의 아래에 적어두었습니다.

File Metadata에서도 MIME Type의 내용에 wordprocessing을 미루어 보았을 때도 유추가 가능합니다.

확장자명을 바꿔줍니다.

Word 파일인 것을 확인했습니다. GCK'S FILE SIGNATURES TABLE : https://www.garykessler.net/library/file_sigs.html

File Signatures

ACKNOWLEDGEMENTS The following individuals have given me updates or suggestions for this list over the years: Devon Ackerman, Nazim Aliyev, Marco Barbieri, Vladimir Benko, Arvin Bhatnagar, Jim Blackson, Keith Blackwell, Sam Brothers, David Burton, Alex Cai

www.garykessler.net

Browsing History View (인터넷 사용 흔적 분석)

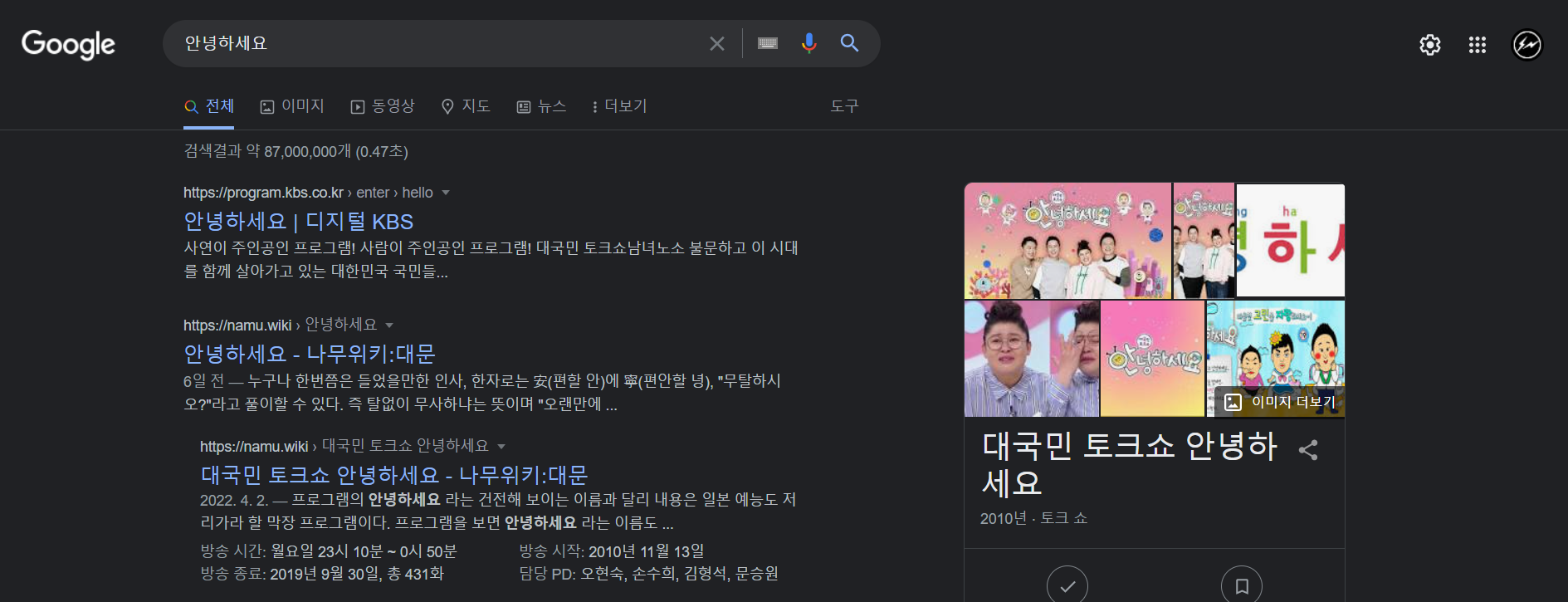

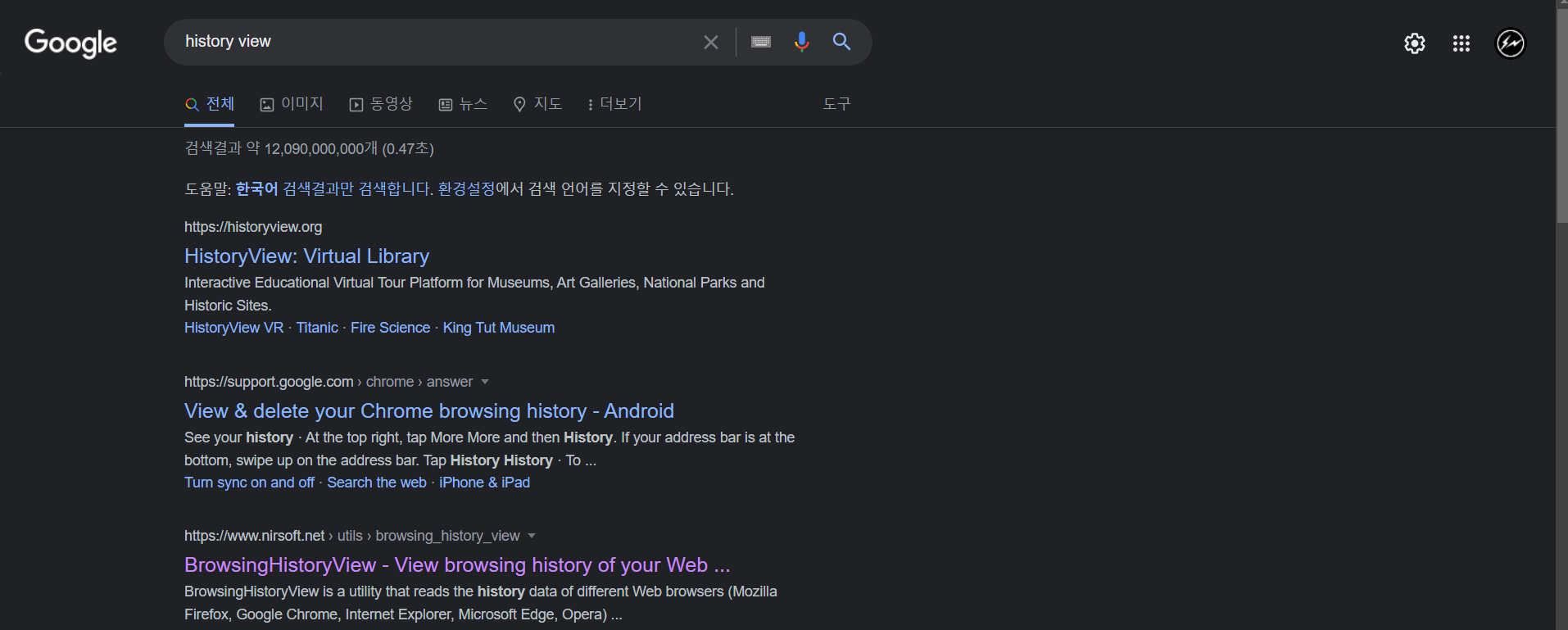

Chrome 사용 기록을 만들기 위해 브라우저에 검색을 해줍니다.

한 번 더 해줍니다. Browsing History View를 실행해줍니다.

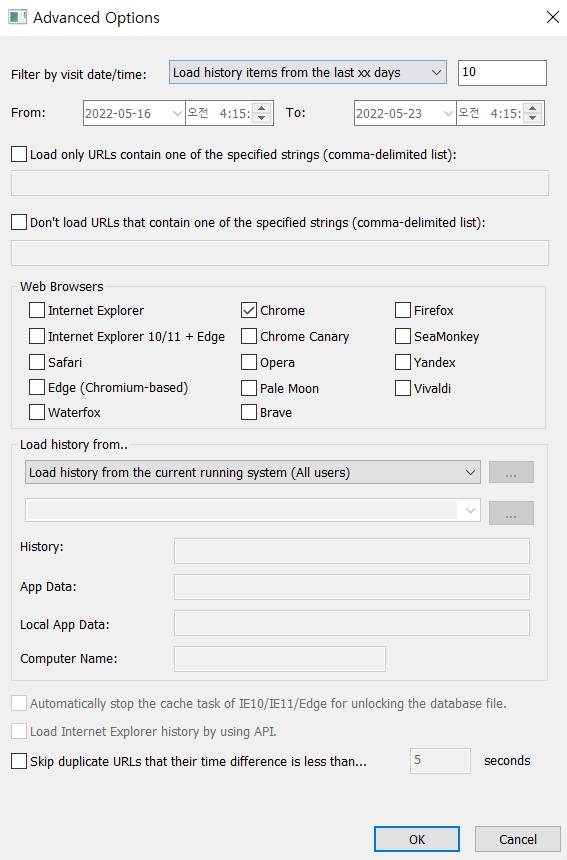

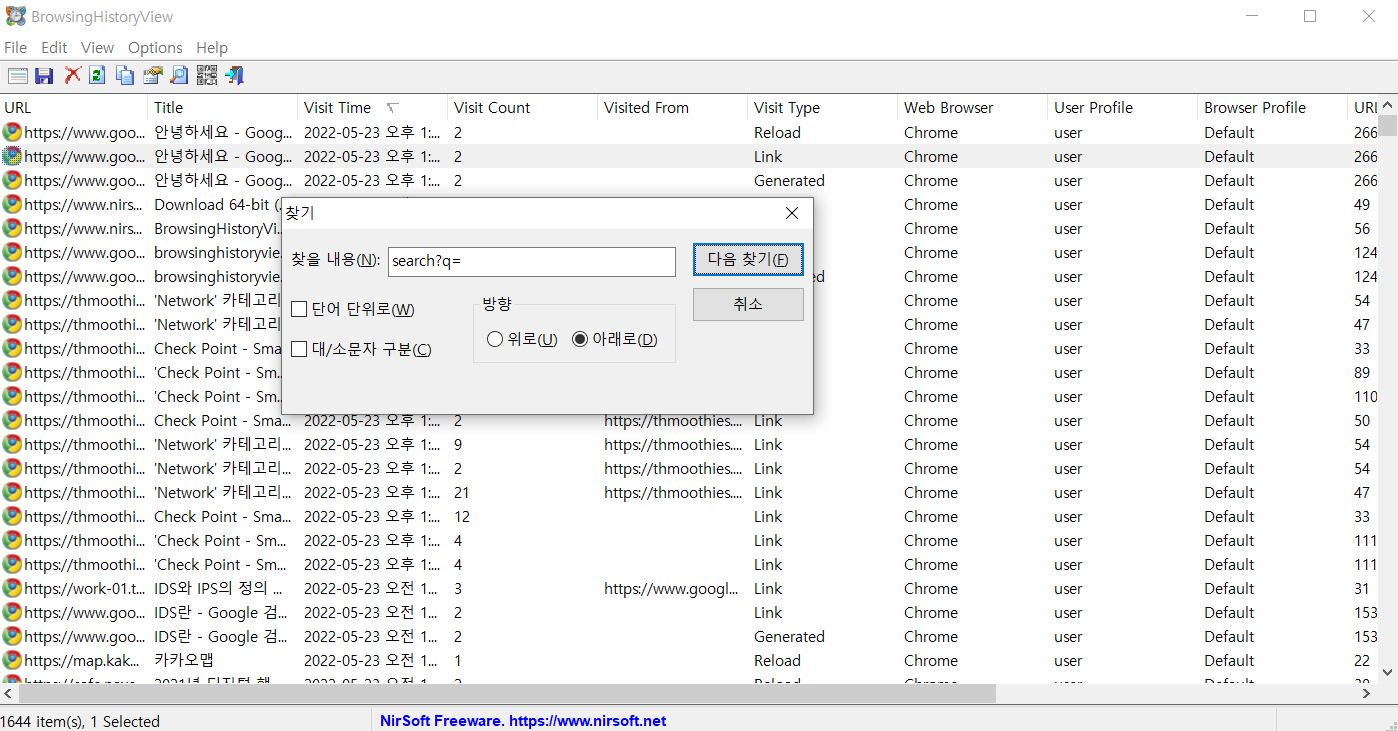

설정을 할 수 있는데 저는 Chrome을 이용했기 때문에 Chrome만 보이게 설정하겠습니다.

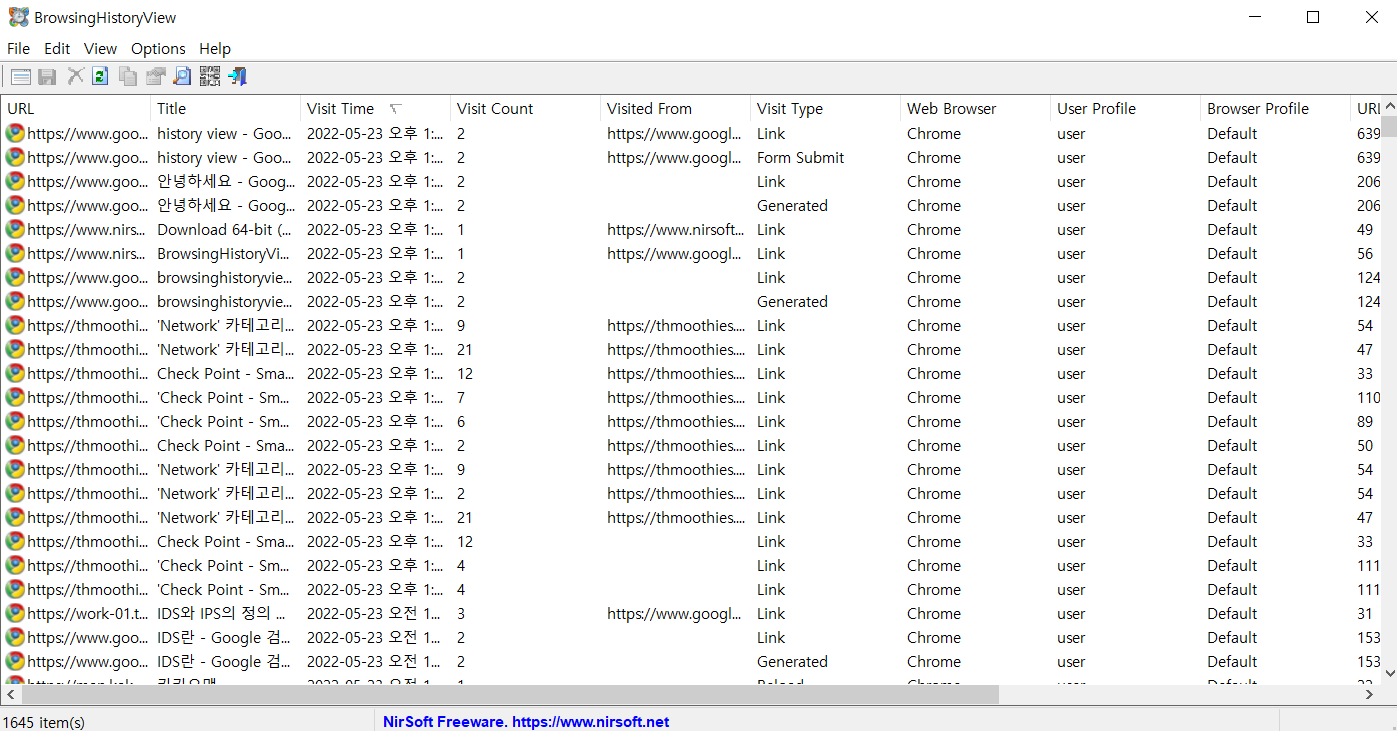

맨 위에 보시면 검색했던 기록이 확인됩니다.

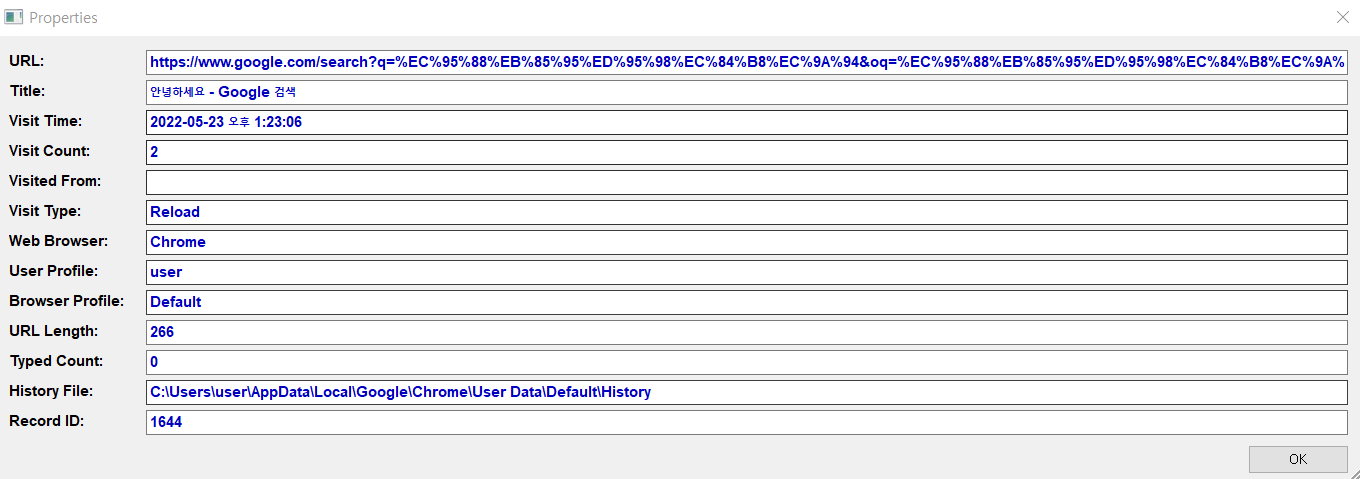

이렇게 상세한 정보를 확인할 수 있습니다. URL, Title, Visit Time, Count 등 상세 정보의 URL 내용

search?q=을 입력하면 검색했던 기록만 찾아볼 수 있습니다.(외에도 &query=) Cyber Chef : https://gchq.github.io/CyberChef/

- 여러 Incode, Decode 제공

CyberChef

gchq.github.io

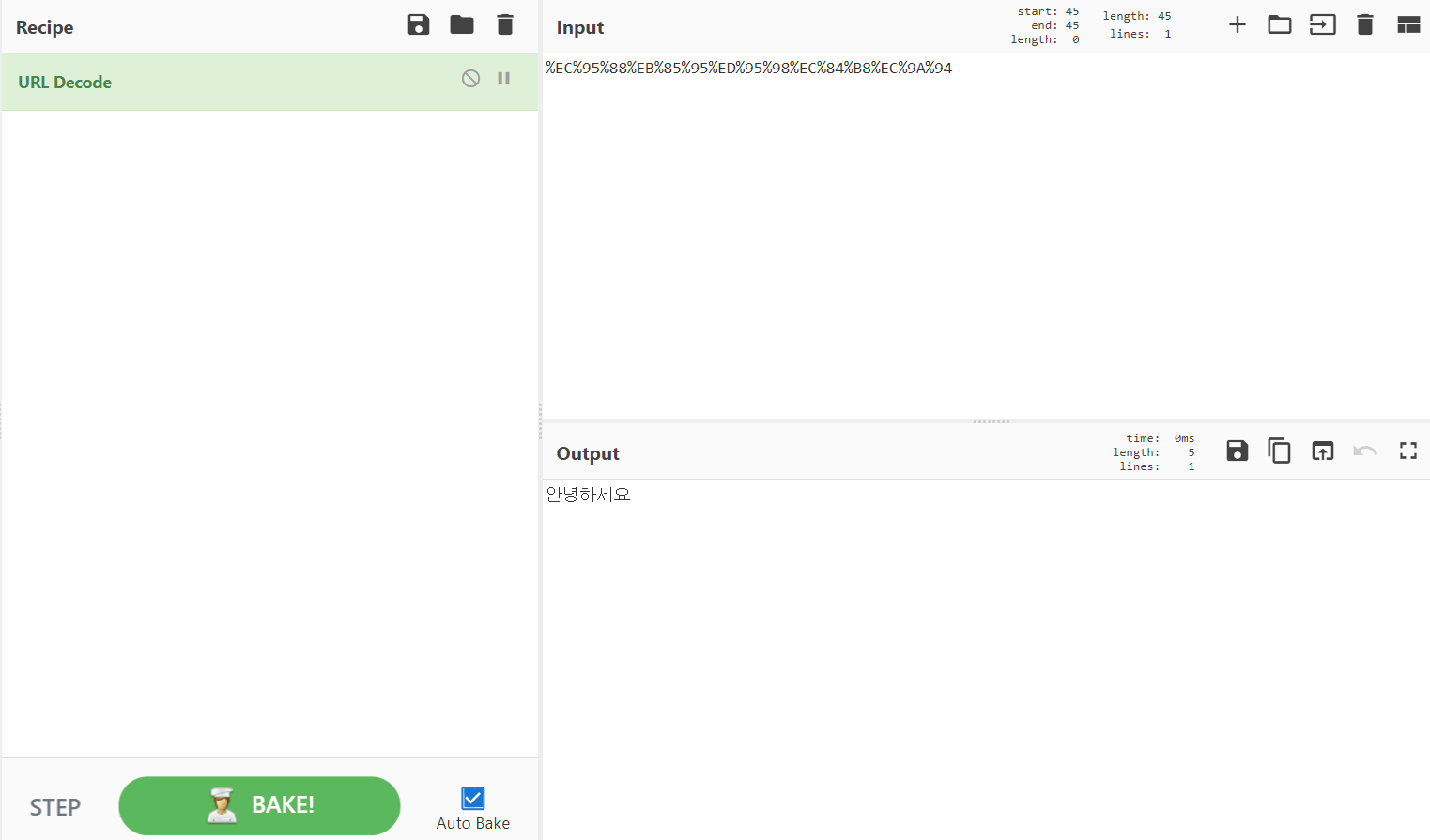

Recipe에 URL Decode를 넣고 Input에 URL을 넣습니다. Decode하면 입력했던 값, 즉 필요한 것을 추출해낼 수 있습니다.

Registry Analysis (레지스트리 분석)

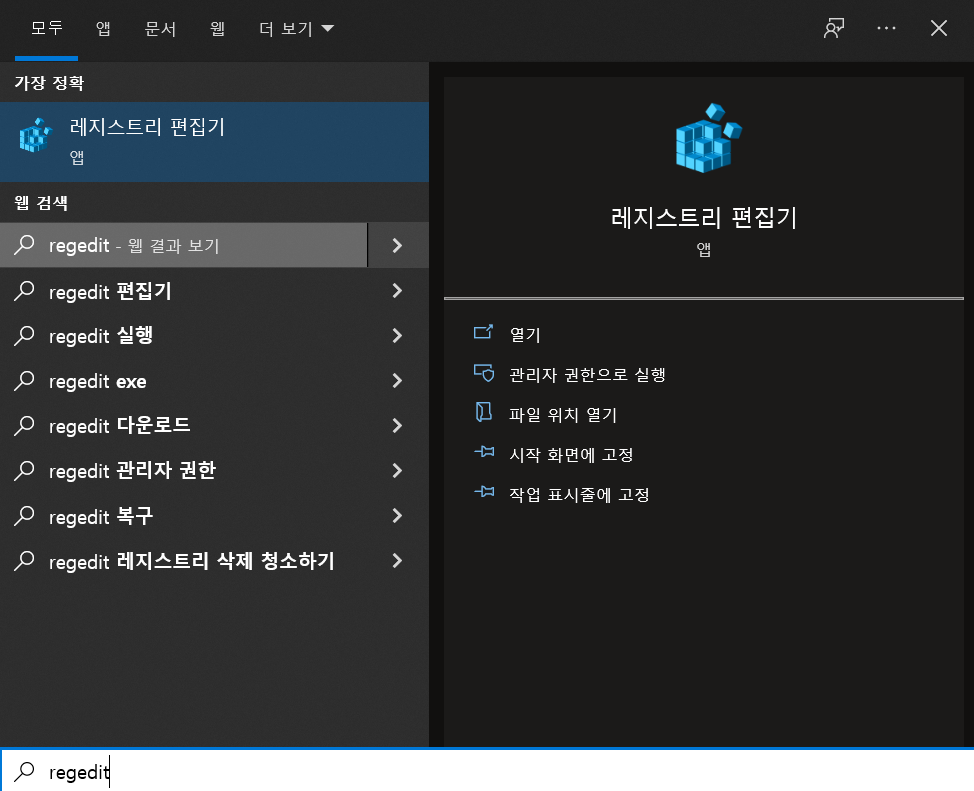

Windows 검색 - regedit

실행합니다.

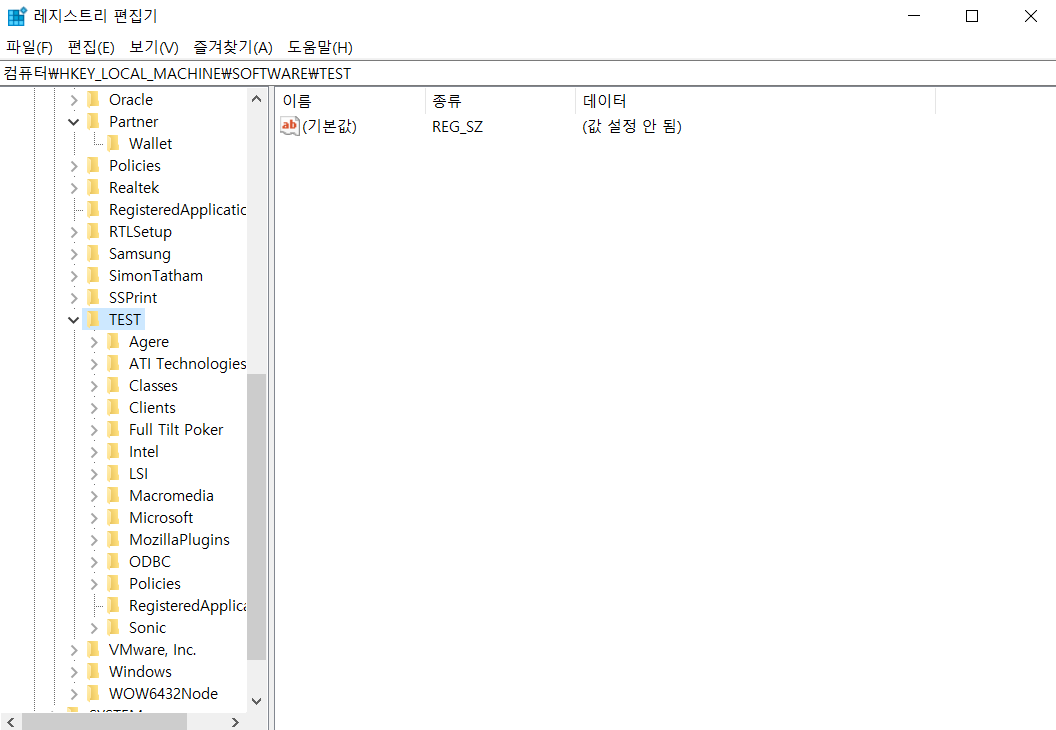

HKEY_LOCAL_MACHINE\SOFTWARE\TEST, 경로에 TEST Key를 만들어줍니다.

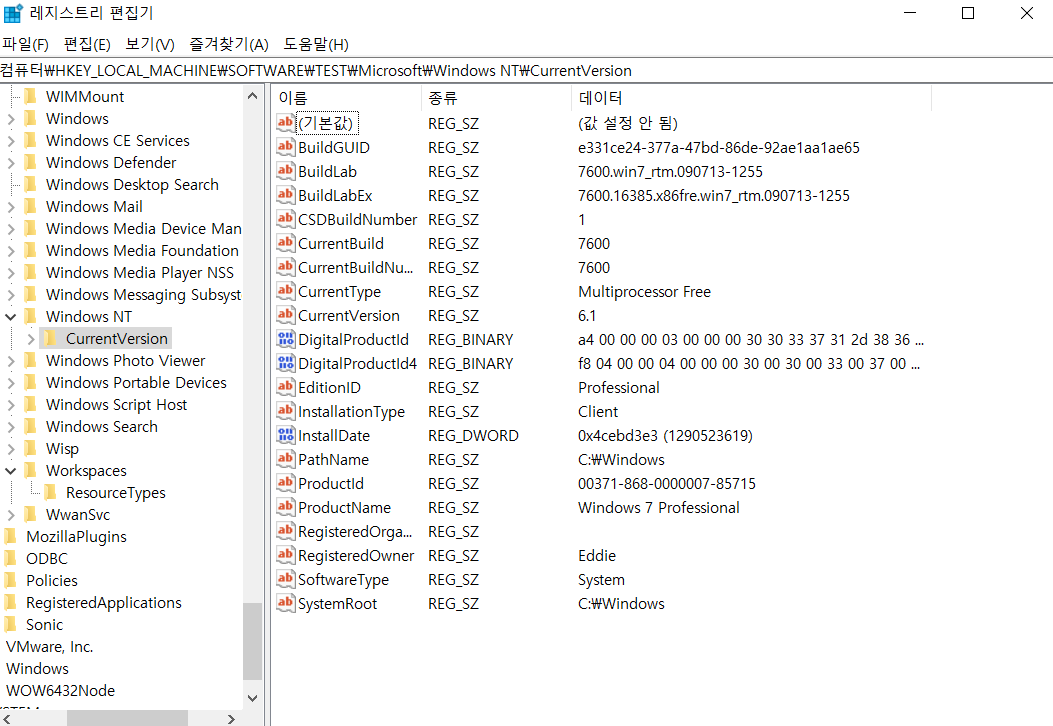

준비되어있던 SOFTWARE라는 Hive 파일을 로딩합니다. 여러 reg 정보들을 얻을 수 있습니다.

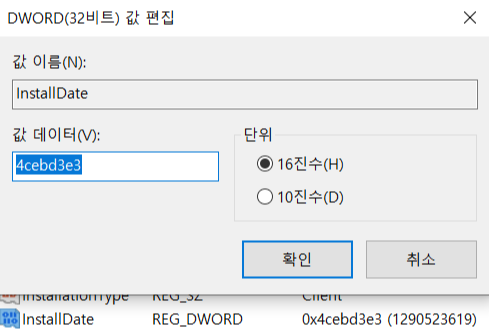

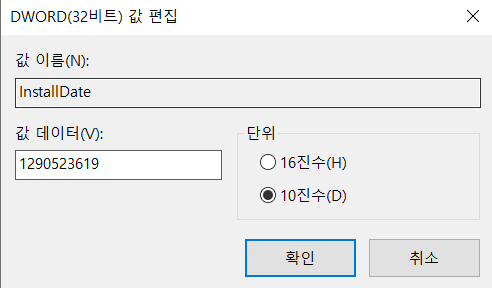

그 중에 InstallDate의 정보에 대해 알아보겠습니다. 값 데이터가 16진수로 이루어져있습니다.

단위를 10진수로 바꿔주고, 값 데이터를 복사해줍니다.

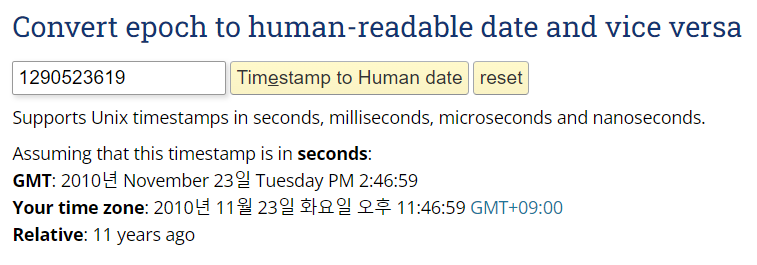

입력해보면 Install Date, 날짜를 확인할 수 있습니다. https://www.epochconverter.com/

Epoch Converter

Convert Unix Timestamps (and many other date formats) to regular dates.

www.epochconverter.com

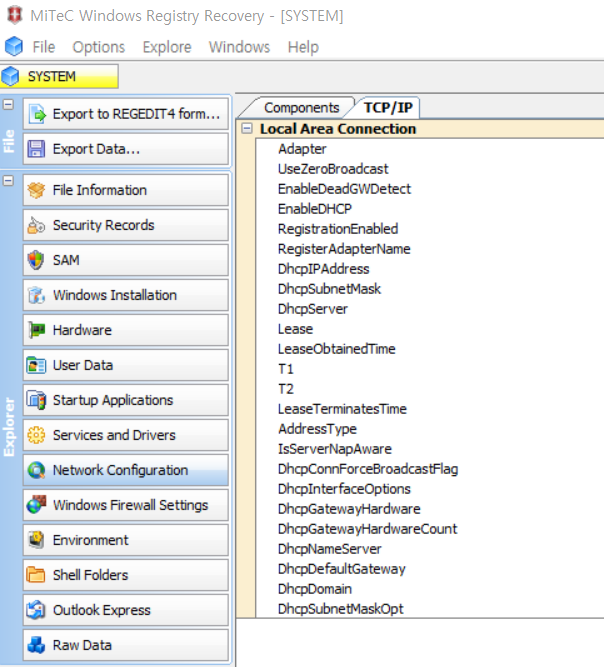

MiTeC Windows Registry Recovery를 이용한 분석

실행 후 좌측의 Network Configuration을 눌러줍니다. 상단의 TCP/IP 탭을 눌러주면 상세한 정보를 확인할 수 있습니다. DHCP IP Address, DHCP IP 할당 시간 등의 정보 등을 확인할 수 있습니다.

DHCP(Dynamic Host Configuration Protocol)

: 호스트의 IP주소와 각종 TCP/IP 프로토콜의 기본 설정을 클라이언트에게 자동적으로 제공해주는 프로토콜을 말합니다. DHCP에 대한 표준은 RFC문서에 정의되어 있으며, DHCP는 네트워크에 사용되는 IP주소를 DHCP 서버가 중앙집중식으로 관리하는 클라이언트/서버 모델을 사용하게 됩니다. DHCP지원 클라이언트는 네트워크 부팅 과정에서 DHCP 서버에 IP주소를 요청하고 이를 얻을 수 있습니다. 네트워크 안에 컴퓨터에 자동으로 네임 서버 주소, IP주소, 게이트웨이 주소를 할당해주는 것을 의미하고, 해당 클라이언트에게 일정 기간 임대를 하는 동적 주소 할당 프로토콜입니다.

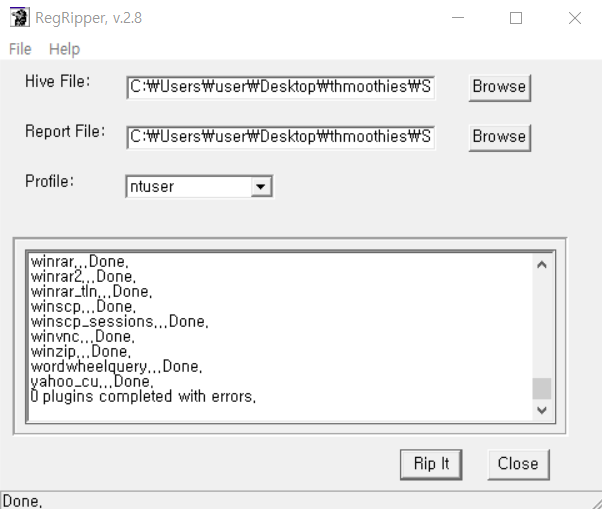

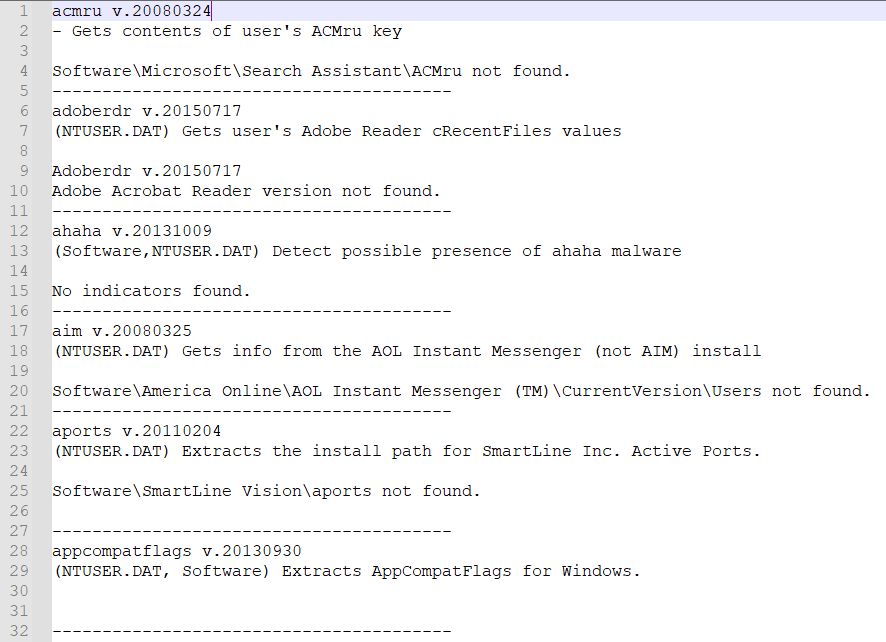

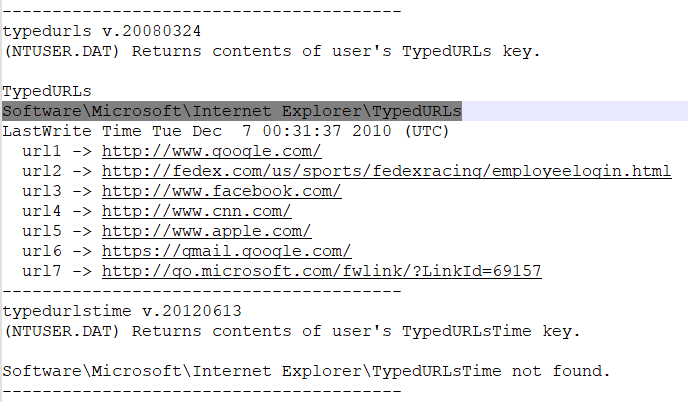

RegRipper를 이용하여 Offline Registry 읽기

Hive Filed에 준비된 ntusr.dat 파일을 선택해줍니다. Report File은 ntuser-report로 지정합니다. Profile은 ntuser을 선택해주고 아래의 Rip It 버튼을 눌러줍니다.

ntuser-report.txt를 Notepad++로 열어줍니다.

찾고자하는 정보를 찾을 수 있습니다. 사진은 TypedURLs을 찾은 것

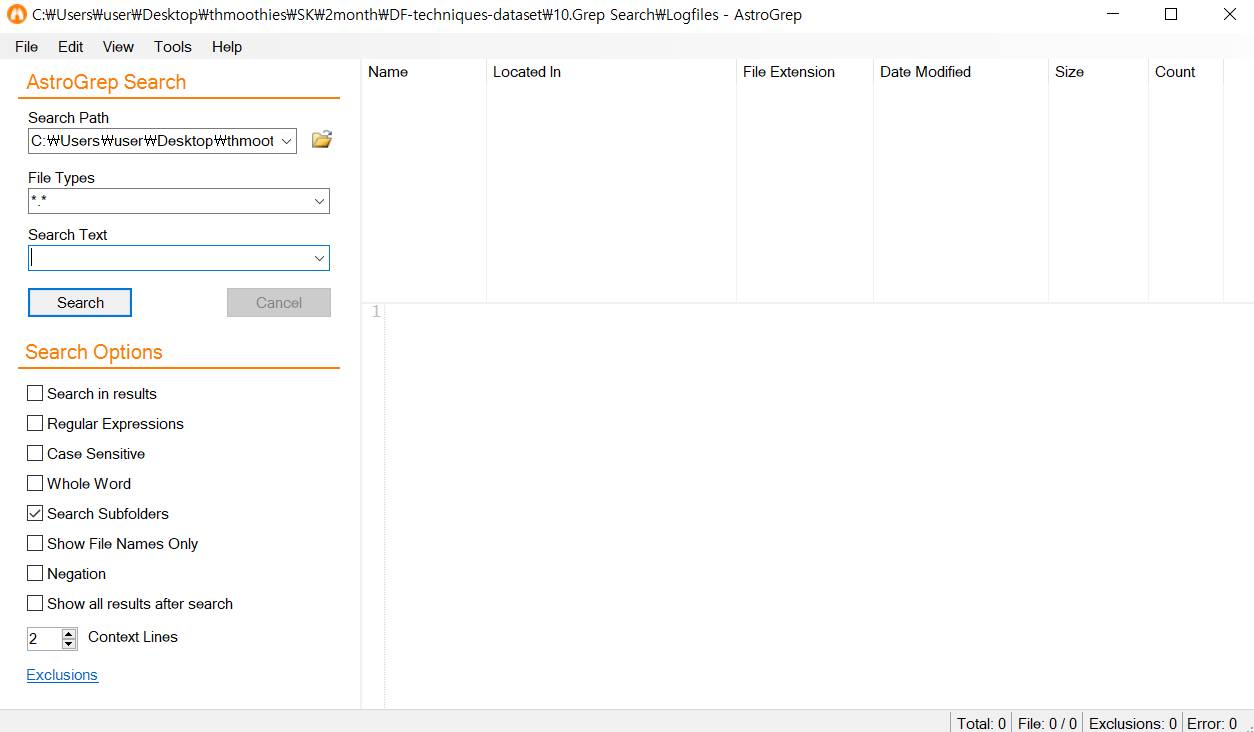

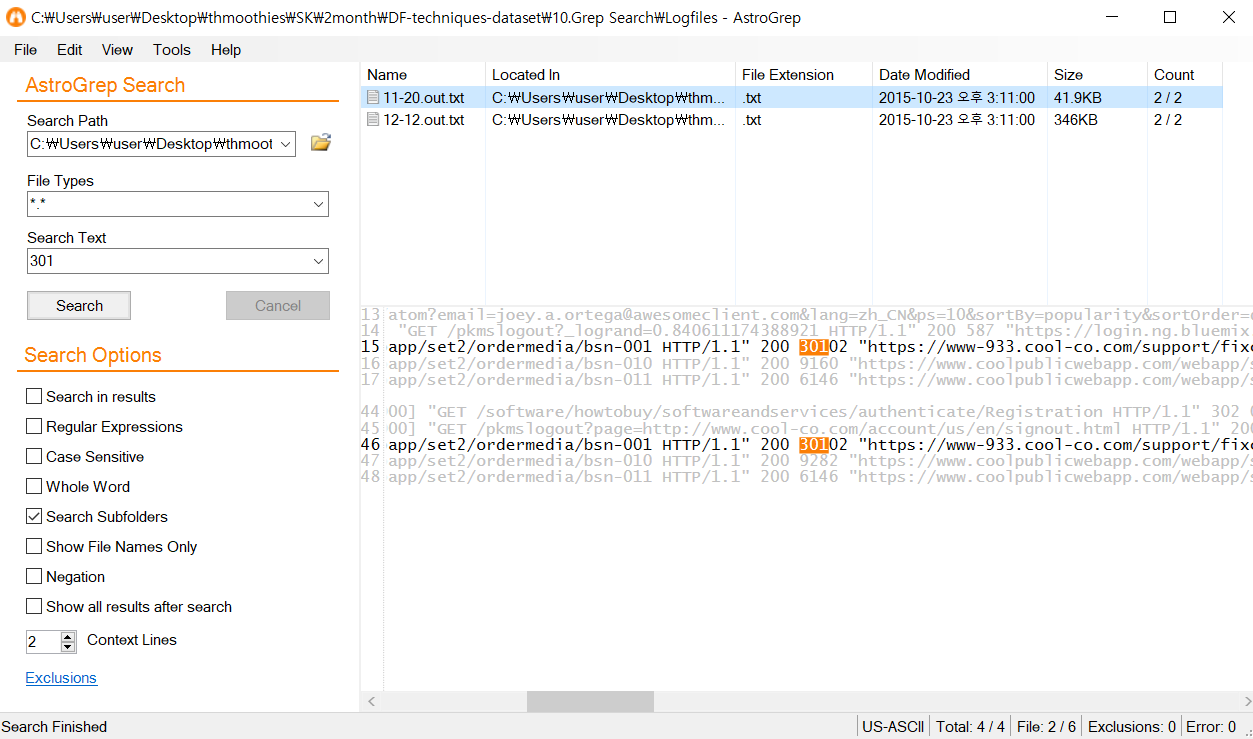

Grep Searches

Astro Grep을 이용한 Log Files 검색

AutoGrep Search의 Search Path의 경로를 Log File이 있는 폴더를 선택해줍니다.

찾고자하는 텍스트를 입력해주면 Log 파일에서 찾아낸 후 목록을 보여줍니다.

Prefaetch File Analysis (프리패치 파일 분석)

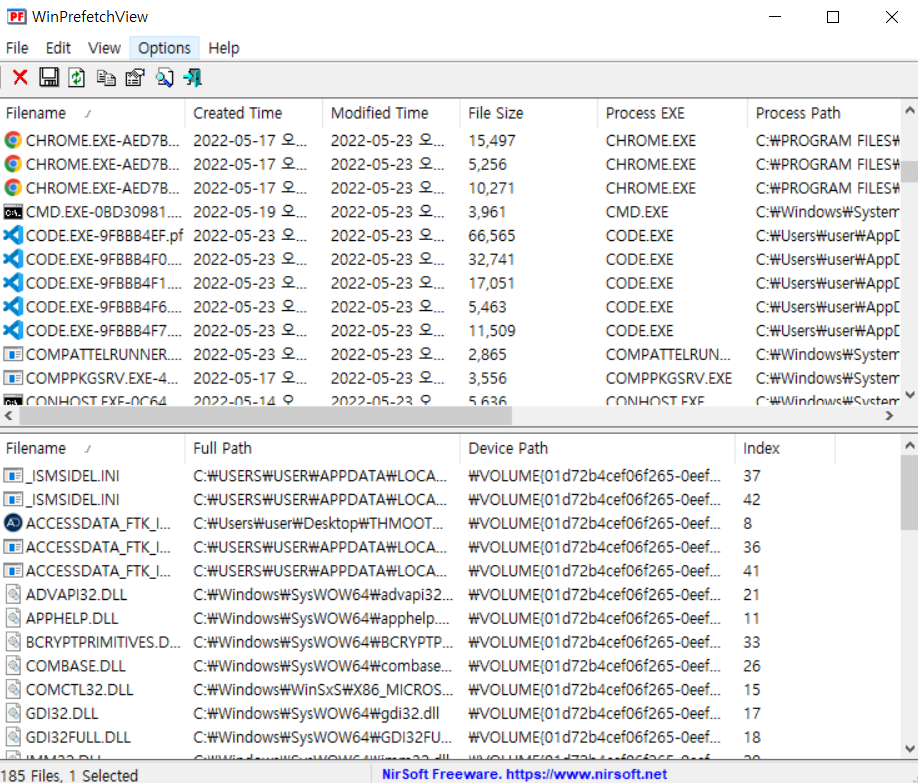

Win Prefetch View를 사용

Win Prefetch View를 실행해줍니다.

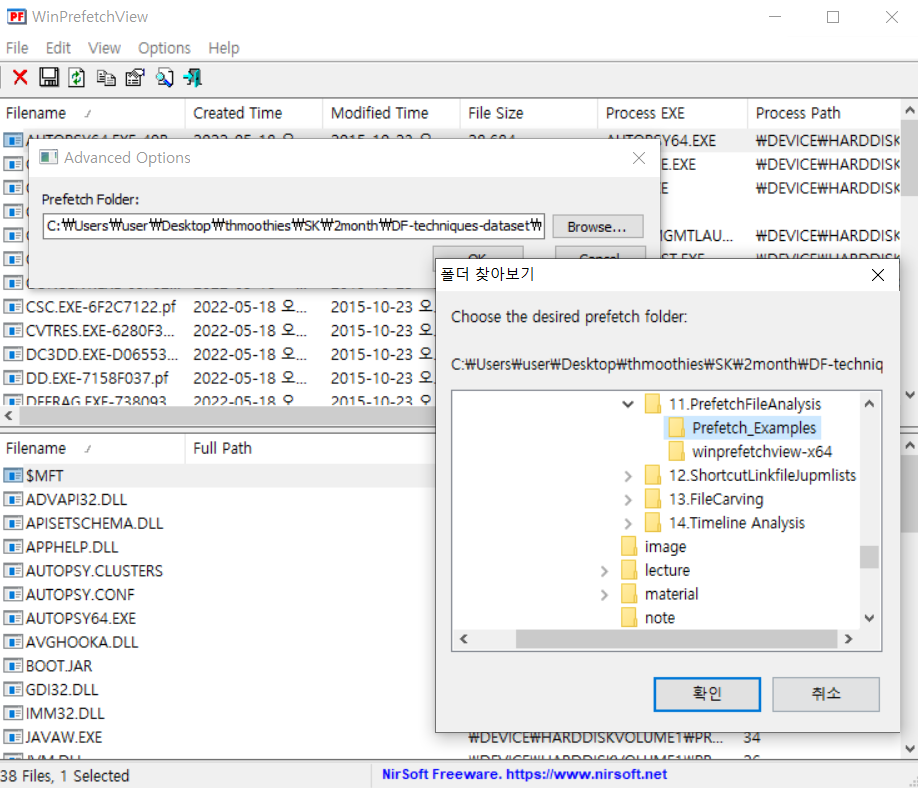

상단의 Options - Advanced Options 프리패치 예시 폴더를 경로로 설정해줍니다.

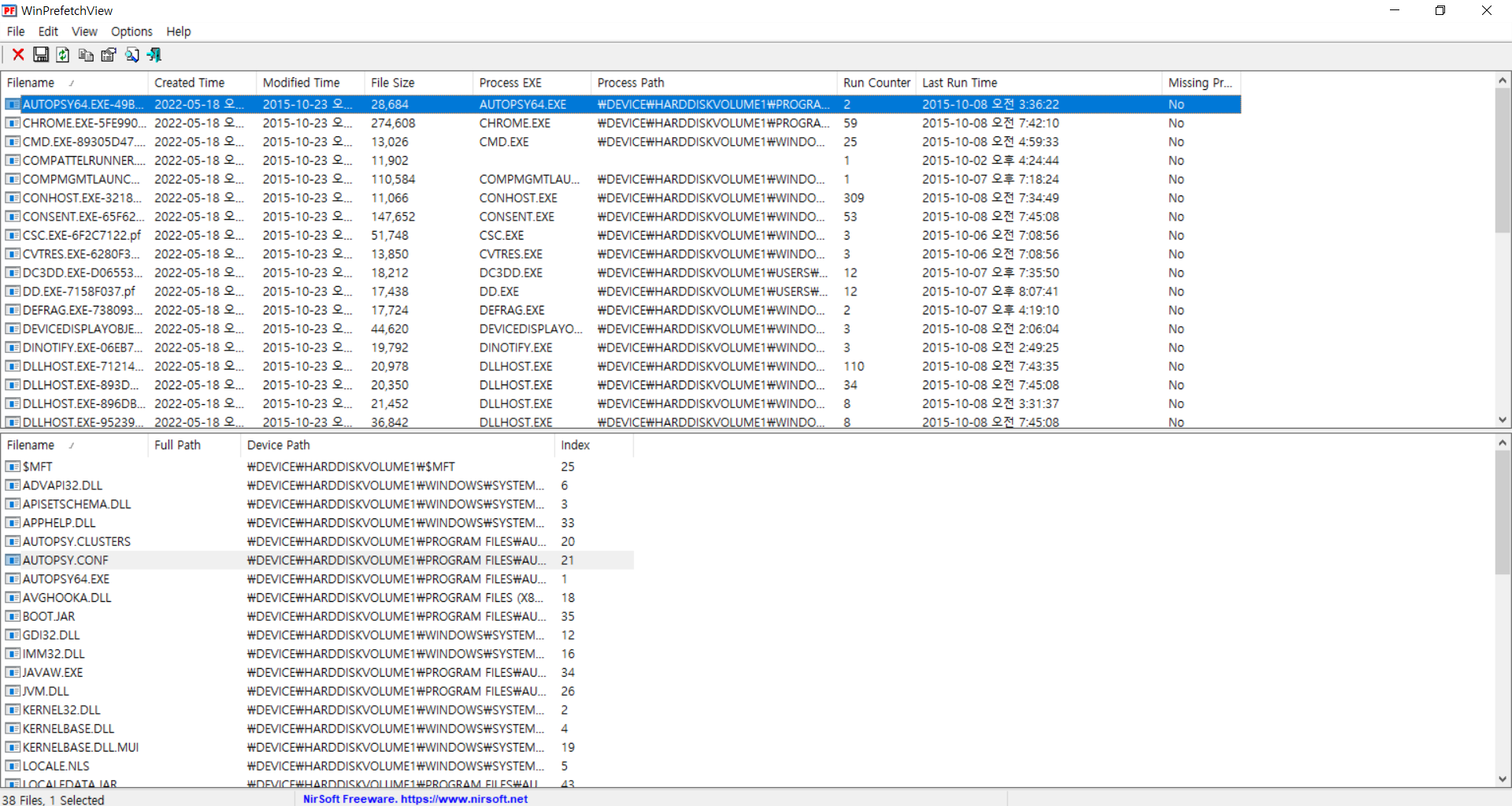

파일을 하나 선택하면 자세한 정보를 확인할 수 있습니다. 실행 횟수(Run Counter), 마지막으로 실행된 날짜(Last Run Time), 실행되는 dll 파일의 개수 등 확인이 가능합니다.

Shortcuts / Link File, Jumplist Analysis

( Shortcuts / Link 파일 및 점프리스트 분석)

: Shortcut과 Jumplist가 가지고 있는 정보

- 참조하는 파일과 볼륨에 대한 이름과 경로

- 참조하는 파일의 크기

- 참조하는 파일의 Timestamps

- 참조하는 파일이 존재한 볼륨의 이름과 Sereal Number

- 참조하는 파일에 처음으로 접근한 컴퓨터의 MAC address

Shortcut 분석

Shortcuts의 포렌식 의미

: 사용자가 접근한 파일, 볼륨, 애플리케이션을 파악할 때, 시스템의 Timestamp를 분석하는 것뿐 아니라, 바로가기 (Shortcuts/Shell Link) 분석도 필요

- 파일이나 볼륨을 탐색기를 통해 열 때, OS가 사용자 Roming Profile에 생성합니다.

C:\Users\Username(사용자 설정 이름)\AppData\Roaming\Microsoft\Windows\Recent\

- Microsoft Office 파일을 열 때, Office가 다음 디렉토리에 생성합니다.

C:\Users\Username(사용자 설정 이름)\AppData\Roaming\Microsoft\Office\Recent\

- 사용자가 임의로 생성하는 경우도 있습니다.

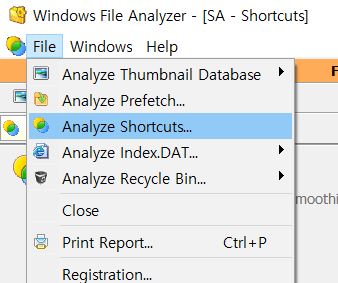

WFA (Windows File Analyzer)를 사용

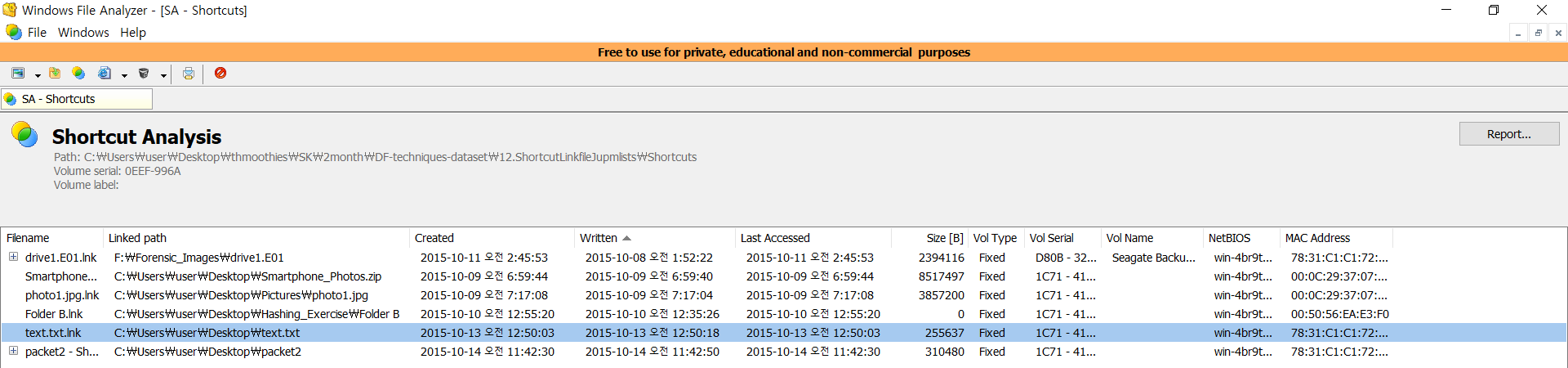

WFA 실행 후 상단의 File - Analyze Shortcuts를 눌러서 바로가기 파일들이 있는 폴더를 넣어줍니다.

첨부가 되었고, 파일들의 자세한 정보를 확인할 수 있습니다.

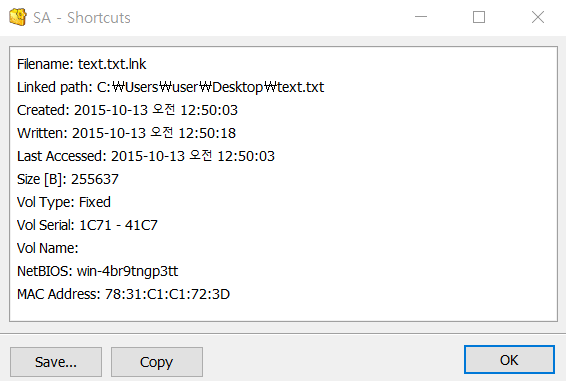

더블 클릭하면 선택한 파일의 정보 확인 Linked path, Created, Written, Last Accessed, Size, Vol Type, Vol Serial 등을 알 수 있습니다.

Jumplist 분석

: Windows 7부터, 자주 사용되고 최근에 실행된 파일, 응용 프로그램, 웹 브라우저 활동을 참조하는 기능을 추가했습니다.

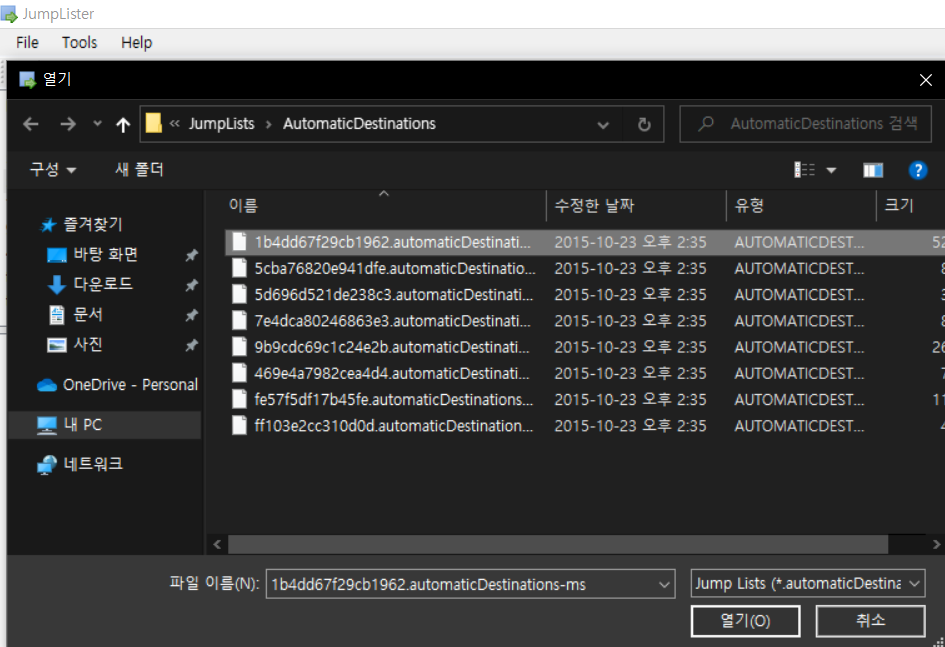

Jumplist를 설치 후 실행해줍니다.

상단의 File - Load 후 Automatic Destinations 파일들 선택

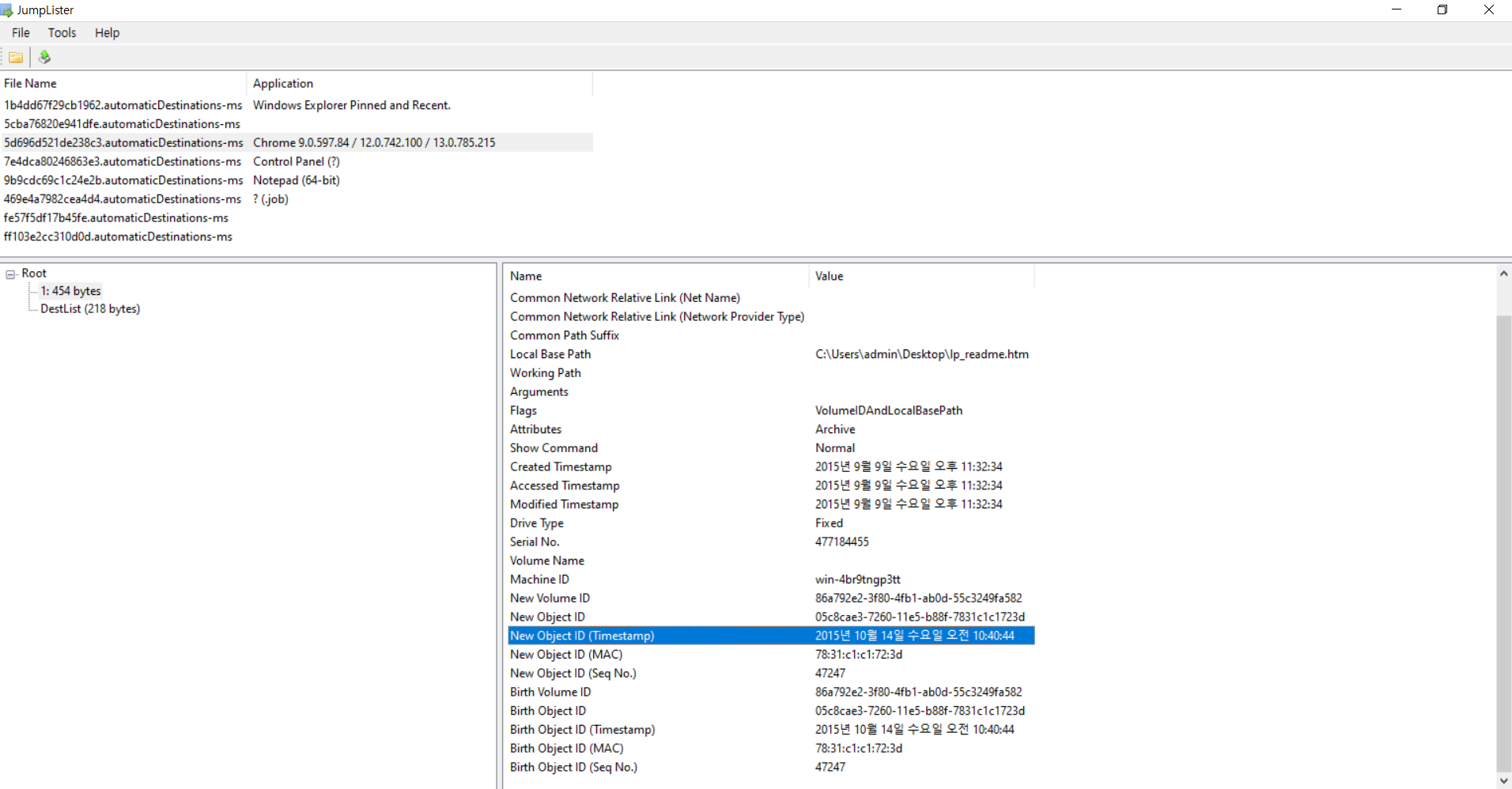

Chrome에 의해 접근한 파일을 확인하겠습니다.

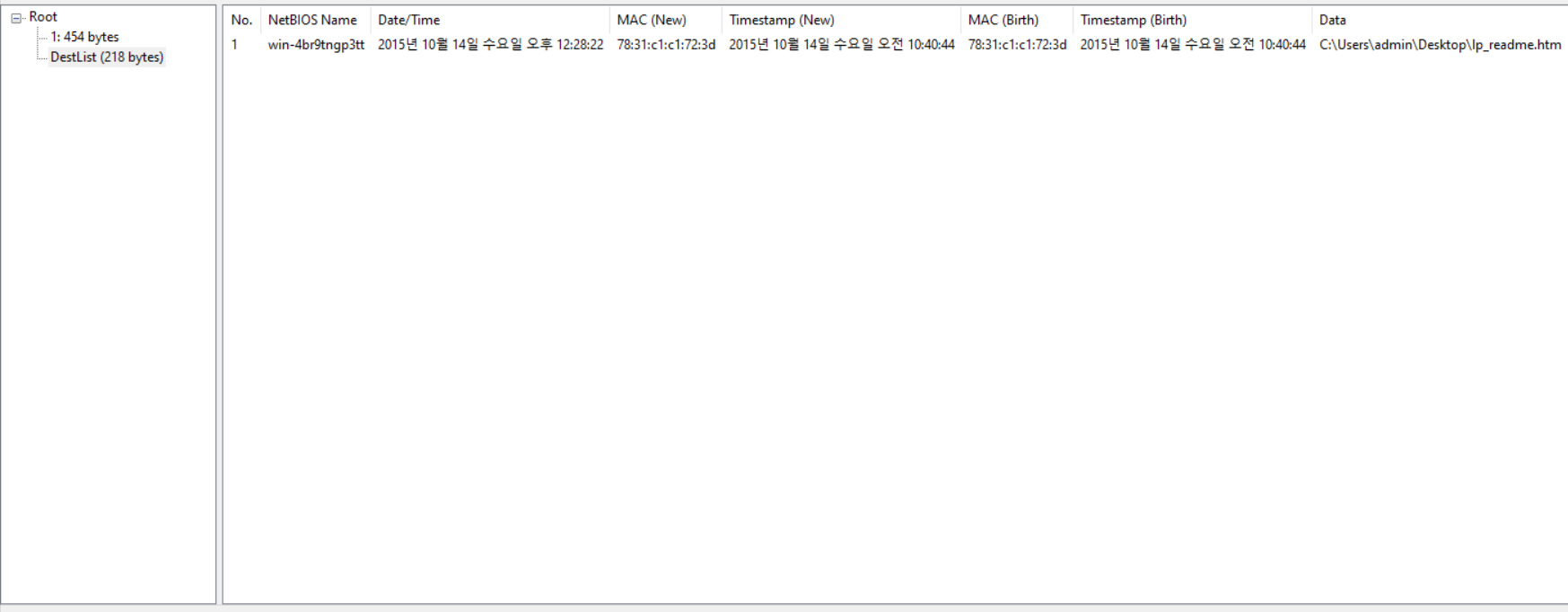

좌측 하단의 DestList를 눌러줍니다. NetBIOS Name, Date/Time, MAC, Timestamp, Data를 확인할 수 있습니다.

'Security' 카테고리의 다른 글

File Download Bypass - 파일 다운로드 우회 (0) 2022.07.25 개인정보 보호법 (0) 2022.06.09 Digital Forensic - 디지털 포렌식 (0) 2022.05.20 Forensic - 포렌식 (2) 2022.05.19 Ubuntu - Argus-clients, Shell Script - 우분투 Argus-client, 쉘 스크립트 (0) 2022.05.18